1. 关系型数据库采用( )解决数据并发引起的冲突。

A. 锁机制

B. 表索引

C. 分区表

D. 读写分离

对高级语言源程序进行编译或解释的过程可以分为多个阶段,解释方式不包含(6)。

在基于Web的电子商务应用中,访问存储于数据库中的业务对象的常用方式之一是( )。

算术表达式a+(b-c)*d的后缀式是(10) (-、+、*表示算术的减、加、乘运算,运算符的优先级和结合性遵循惯例)。

数据库(DataBase,DB)是指长期存储在计算机内的、有组织的、可共享的数据集合。数据库中的数据按一定的数据模型组织、描述和存储,具有较小的冗余度、较高的数据独立性和易扩展性,并可为各种用户共享。

系统使用的所有数据存储在一个或几个数据库中。

2. 把模块按照系统设计说明书的要求组合起来进行测试,属于( )。

A. 单元测试

B. 集成测试

C. 确认测试

D. 系统测试

使用白盒测试时,确定测试数据应根据( )指定覆盖准则。

使用白盒测试方法时,应根据(4)和指定的覆盖标准确定测试数据。

以下关于CMM的叙述中,不正确的是( )。

测试工作伴随着整个网络工程的全过程,无论是布线安装还是系统调试,都需要进行反复的测试和确定。

测试计划

测试计划应包括下列5个方面的内容。

1)简要说明

简要说明包括工程的概况和需要达到的主要指标。

2)测试内容

测试内容包括逐项列出的测试步骤、名称、内容和预期达到的目标。

3)测试清单

测试清单是对每项测试内容列出测试的部位和参与测试的单位,包括进度的安排、测试工具和相应的条件(设备和软件等)。

4)测试设计说明

测试设计说明是对每项测试内容的测试设计进行考虑,包括测试的控制方式、输入条件和预期的输出结果。

5)评价准则

评价准则用来说明测试所能检查的范围及其局限性,以及用来判断测试工作是否通过的评价尺度,包括合理的输出结果、测试输出结果与预期输出结果之间容许出现的偏差范围。

测试工作完成后,应提交一份测试分析报告。该报告主要包括下列内容:概要说明、测试结果、结论、原因分析、建议和评价。

网络测试

网络测试是对网络设备、网络系统以及网络对应用的支持进行检测,以展示和证明网络系统能否满足用户在性能、安全性、易用性、可管理性等方面需求的测试。网络测试的实施一般包括以下环节。

◆根据测试目的,确定测试目标。

◆在对相关网络技术和实现细节透彻掌握的基础上,设计测试方案。

◆建立网络负载模型。

◆配置测试环境,包括测试工具的选择及必要的测试工具的研发。

◆采集和整理数据。

◆分析和解释数据。

◆准确、直观、形象地表示测试结果。

网络测试包括网络设备测试、网络系统测试和网络应用测试3个层次。

1)网络设备测试

网络设备测试主要包括以下几个方面:功能测试、可靠性和稳定性测试、一致性测试、互操作性测试和性能测试等。

(1)功能测试用来验证产品是否具有设计的每一项功能。

(2)可靠性和稳定性测试往往通过加重负载的办法来分析和评估系统的可靠性和稳定性。

(3)一致性测试用来验证产品的各项功能是否符合标准。

(4)互操作性测试用来考查一个网络产品是否能在不同厂家的多种网络产品互联的网络环境中很好地工作。网络产品不同于其他产品的最大特点是必须符合标准,不同的网络产品之间要能互操作。

(5)性能测试的主要目标是分析产品在各种不同的配置和负载条件下的容量和对负载的处理能力,如交换机的吞吐量、转发延迟等。

典型的网络设备性能测试方法有两种:第一种是将设备放在一个仿真的网络环境中进行测试,第二种是使用专用的网络测试设备对产品进行测试。

2)网络系统测试和网络应用测试

网络系统测试除了普通意义上的物理连通性、基本功能和一致性的测试以外,主要包括网络系统的规划验证测试、网络系统的性能测试、网络系统的可靠性与可用性的测试与评估、网络流量的测量和模型化等。

(1)网络系统的规划验证测试主要采用的两个基本手段是模拟和仿真。

◆模拟是通过软件的办法,建立网络系统的模型,模拟实际网络的运行。通过设定各种配置和参数模拟系统的行为,对系统的容量、性能以及对应用的支撑程度给出定量的评价。这对于大型网络的规划设计是不可缺少的环节。

◆仿真是指通过建立典型的试验环境,仿真实际的网络系统。规划验证测试的目的在于分析所采用的网络技术的可行性和合理性,网络设计方案的合理性,所选网络设备的功能、性能等是否能够合理地、有效地支持网络系统的设计目标。

(2)网络系统的性能测试是指通过对网络系统的被动测量和主动测量来确定系统中站点的可达性、网络系统的吞吐量、传输速率、带宽利用率、丢包率、服务器和网络设备的响应时间、产生最大网络流量的应用和用户,以及服务质量等。此项工作同时可以发现系统的物理连接和系统配置中的问题,确定网络瓶颈,发现网络问题。测试设备记录一段时间内的网络流量,实时和非实时地分析数据。被动测量不干涉网络的正常工作,不影响网络的性能。主动测量向网络发送特定类型的数据包或网络应用,以便分析系统的行为。

(3)网络系统的可靠性与可用性的测试与评估。系统可用性取决于系统的可靠性(MTTF)及可维护性(MTTR)的高低,其中可靠性是指系统服务多久不中断,可维护性是指服务中断后多久可恢复。三者之间满足如下关系:

System Usability=MTTF/(MTTF+MTTR)*100%

其中,MTTF是指平均无故障时间,MTTR是指平均故障修复时间,MTBF是指平均故障间隔时间。有MTBF=MTTF+MTTR,故

System Usability=MTTF/MTBR*100%

(4)网络流量的测量和模型化。网络流量的测量和模型化对于分析网络性能和带宽的利用率、指导网络流量管理、开发高效的网络应用十分重要。这方面的工作主要有以下几个方面。

◆产生已知特征的流量,使该流量沿网络传播,最后回到测试仪。记录和分析流量特性的任何改变(如延迟漂移)。

◆对链路总体流量的测量和传输时间、吞吐量、带宽利用率等进行分析。

◆分析特定流量的特征和提供的QoS;收集一个时间段内的测量数据进行分析,分析流量沿网络传播过程中流量特征的变化和网络流量的统计行为,建立流量模型。

(5)网络应用层次上的测试则主要体现在测试网络对应用的支持水平,如网络应用的性能和服务质量的测试等。例如,部署基于IP的语音传输VoIP时,最直接的问题是网络中的交换机和路由器设备能否有效地支持语音传输,网络能支持多大的语音流量、多少个语音通道;如果网络支持VoIP,对网络的其他业务特别是关键业务,会产生什么样的影响;网络是否支持服务质量QoS。这些问题都需要通过网络应用测试来回答。

(6)网络系统测试的核心工具是协议分析仪。这是一种专用的网络测试设备,它能够连接到网络上,产生并向网络发送数据,捕捉网络数据,分析数据。协议分析仪一般具有网络监测、故障查找、协议解码和流量产生等功能。

网络设备安全性测试

现在有很多新型网络设备尤其是网络边缘路由器增加了防护功能,阻止了人为、故意的网络攻击。然而,提供的防护会不会对正常数据转发造成影响?有什么样的影响?这些很难从理论上估计,需要进行必要的网络设备安全性测试。

本节提到的测试项,主要是验证网络设备所提供的基本安全功能,并检测这些安全功能项对网络设备运行造成的影响。这些测试项分为访问列表测试和DOS攻击测试两大类。

1)访问列表测试

访问列表测试用于检测边缘路由器的访问列表能否起到防火墙的作用,访问列表测试控制网络传输过滤数据报文,访问列表测试阻止或允许数据报文通过网络接口。过滤依据可以是源地址、目的地址和上层协议号。边缘路由器通过将进入或离开的数据报文与访问列表中的过滤项进行比较,决定允许或阻止数据报文通过。对于边缘路由器能提供的访问列表容量,以及不断变化的访问列表对数据转发的影响都要进行测试。

2)DOS攻击测试

DOS攻击测试用于检测边缘路由设备抵抗"拒绝服务(DOS)攻击"的能力。当设备由于伪造的服务请求和虚假的传输而变得非常繁忙时,就无法响应正常的服务请求,从而造成损失。DOS攻击测试考验网络设备检测并阻止某种特定攻击的能力,并在检测受到某种攻击、设备超负荷运行的情况下,正常传输转发性能所受的影响。

具体的网络设备安全性测试项目如下。

◆访问列表性能测试。

◆虚假源地址攻击测试。

◆LAND攻击检查。

◆SYN风暴检查。

◆Smurf攻击检查。

◆Ping风暴检查。

◆Teardrop攻击检查。

◆Ping to Death检查。

性能测试

性能测试包括可靠性测试、功能/特性测试、吞吐量测试、衰减测试、容量规划测试、响应时间测试、可接受性测试和网络瓶颈测试等。

1)可靠性测试

可靠性测试是使被测网络在较长时间内(通常是24~72小时)经受较大负载,通过监视网络中发生的错误和出现的故障,验证在高强度环境中网络系统的存活能力,也就是它的可靠性。可靠性测试可作为接受性测试的一部分,在产品评估测试中可作为比较测试或作为产品升级进行的衰减测试的一部分。采用的负载模式很重要,越贴近真实负载模式越好。可靠性测试中使用网络分析仪监控网络运行,捕获网络错误。

通常在较长时间段内和持续负载下,不同网络具有不同级别的存活度。如果测试时间足够长、负载足够大,所有可靠性测试最终都会失败。

可靠性测试应用于网络生命周期中的以下3个阶段。

◆计划:作为产品评估测试的一部分,比较不同产品或建立要求规范。

◆开发:验证计划中的要求是否能在系统中完全实现。

◆组建:作为可接受性测试的一部分,在网络运行前进行,核实系统是否达到要求。

2)功能/特性测试

特性测试核实的是单个命令和应用程序功能,通常用较小的负载完成,关注的是用户界面、应用程序的操作以及用户与计算机之间的互操作。特性测试通常由开发人员在他们的工作台上完成,或是在一个小型网络环境下由测试人员完成。

功能测试是面向网络的,核实的是应用程序的多用户特征和在重负载下后台功能是否能正确地执行,关注的是当多个用户正在运行应用程序时,网络和文件系统或数据库服务器之间的交互。功能测试要求网络的配置和负载非常接近于运行环境下的模式。该测试可以在运行网络或独立网络实验室里完成。它只应用于网络生命周期中的以下3个阶段。

◆开发:用于核实在期望的运行模式下,在多用户环境里,应用程序的运行性能是否达到要求。

◆组建:在应用程序安装前完成,可独立进行,也可作为接受性测试的一部分,用于核实在期望的运行模式下,应用程序的运行性能是否达到要求。

◆运行:该阶段测试是在应用程序运行后进行的,如果在运行系统中遇到了问题,该阶段测试用于核实应用程序是否如最初应用时那样工作。

3)吞吐量测试

吞吐量测试和应用程序的响应时间测试相似,但检测的是每秒钟传输数据的字节数和数据报文数,而不是响应时间。它用于检测服务器、磁盘子系统、适配卡/驱动连接、网桥、路由器、集线器、交换器和通信连接。吞吐量测试用于测量网络性能、找到网络瓶颈,以及比较不同产品的性能。

吞吐量测试不使用程序脚本,它借助某些软件对网络服务器执行文件输入/输出操作来产生流量,或通过某些软件在网络上发送专门的数据报文或帧。该测试应用于网络生命周期的以下几个阶段。

◆计划:用于比较网络产品,为模拟网络节点提供运行特征和要求规范。

◆开发:用于核实网络组件以及整个网络是否达到规范要求的水平。

◆组建:可独立进行或作为可接受性测试的一部分,在网络组件或整个网络正式运行之前核实它们是否满足规范的要求。

4)衰减测试

衰减测试是将硬件或软件的新版本与当前版本在性能、可靠性和功能等方面进行比较,同时验证产品升级对网络的性能不会有不良影响。衰减测试混杂了很多为完成其他测试任务要进行的测试。衰减测试的关键是要保证被测组件应是运行网络中最关键或最脆弱的组件。

衰减测试不强调升级版的新特性。新特性测试在衰减测试之前作为功能/特征测试的一部分就已完成。尽管新产品应该解决了当前版本中的错误,但它们也经常存在一些以前没有出现过的错误,如果这些错误发生在产品的关键部分,将会引起严重问题。衰减测试不需要测试产品的所有特性,但网络用户正常运行所依靠的关键功能必须在测试之列。

衰减测试应用于网络生命周期的以下两个阶段。

◆开发:用于核实产品升级版是否能满足性能、互操作性和可靠性的要求。

◆升级:在采用升级版本之前用该项测试来比较升级版和当前版,看升级版是否和当前版一样满足性能、互操作性和可靠性的要求。

5)容量规划测试

容量规划测试用于检测当前网络中是否存在多余的容量空间。当网络承受的总负载超过网络总容量时,网络的性能或吞吐量就有可能下降,所以在网络负载接近这一临界点(网络的最大容量)前,就要根据负载增长的幅度扩充网络资源。

进行该项测试要逐渐增加网络负载,直到网络的运行性能、可接受的水平或吞吐量不断下降,达不到设计所要求的水平为止。网络运行负载和网络最大吞吐量之间的差额就是现有系统的冗余量。

容量规划测试应用于网络生命周期的以下3个阶段。

◆计划:用于估计实施该系统所需要的资源,也可用于成本分析和制定预算。

◆开发:检测系统要求的资源是否满足特定的响应时间和吞吐量的要求。

◆升级:当系统响应时间或吞吐量下降时,重新选取网络组件。

6)响应时间测试

响应时间测试用于检测系统完成一系列任务所需的时间,本项测试是用户最关心的。对于表示层,如微软的Windows,该测试是指在不同桌面之间切换或装载新负载所需的时间。在不同负载即不同实际或模拟用户的数目下运行这一实验,可对每个被测试的应用程序生成一个负载—响应时间曲线。

在应用程序测试中,可执行一系列典型网络动作的命令,如打开、读、写、查找和关闭文件,这些命令提供了最好的负载模拟。例如,对每个进行测试的工作站,检测它在几秒内能完成这些命令。

响应时间测试应用于网络生命周期的以下几个阶段。

◆计划:使用模拟应用程序进行,检测规范要求的各项网络服务。

◆开发:检验规范要求的网络服务是否正在被实现。

◆组建:在接受和组建之前,核实规范要求下的网络服务是否已经被实现。

◆运行:检测网络服务的基准和变化,这可能是针对系统质量的最好测试。

响应时间测试应该包括对系统可靠性的检测。常见的可靠性问题,如在路由器或服务器中大量丢失数据报文或由于网络组件故障引发大量坏数据报文,将严重影响网络的响应时间,因此在整个测试期间都应用网络分析仪监视系统错误。

7)可接受性测试

可接受性测试是在系统正式实施前的"试运行"。它是一个非常有效的方法,可确保新系统能提供良好而稳定的性能。和衰减测试一样,可接受性测试中也包含多项测试,如响应时间测试、稳定性测试和功能/特性测试。

可接受性测试应用于许多领域,但在安装或升级网络前应进行的网络可接受性测试则经常被忽略,而事实上,可接受性测试能为网络购买者在经济和技术上提供有力的保证和参考。

可接受性测试可以仅在新增加的部件上完成,将已存在的负载加上新增程序或新增组件可能产生的负载作为测试使用的负载。

可接受性测试应用于网络生命周期的以下两个阶段。

◆开发:在开发阶段前定期执行,用来核实要求的标准是否可行。

◆组建:在网络投入运行之前应用,用来核实系统是否满足所有要求。

8)网络瓶颈测试

通过网络瓶颈测试可以找到导致系统性能下降的瓶颈。测试中需要测试和计算系统的最大吞吐量,然后再在单个网络组件上进行该项测试,明确各组件的最大吞吐量。通过计算单个组件的最大吞吐量和系统最大吞吐量之间的差额,就能发现系统瓶颈的位置以及哪些组件有多余的容量。

系统瓶颈在不同的测试案例中出现的位置可能有所变化。例如,一个客户业务应用程序测试可能表明服务器是系统的瓶颈,而对一个电子邮件系统的测试则可能表明广域网连接才是网络的限制因素。如果可以在测试的环境中重现引起问题的负载,那么这样的测试结果对解决问题将有很大帮助。

瓶颈测试应用于网络生命周期的以下两个阶段。

◆组建:可以作为容量计划的一部分,用于帮助相关人员明确影响网络性能和响应时间的瓶颈位置。

◆运行:作为故障检测的一部分,帮助相关人员找出影响网络性能或引起系统问题的网络瓶颈。

测试报告

测试报告是整个项目的第一份供大家交流和供领导查阅的报告,人们对工程的满意程度和对工程质量的认可很大程度上来源于这份报告。通常在独立网络测试后,要总结测试数据,并基于此对测试过的同类产品进行排序;而系统内部的测试仅是得出一个简单的结论。

测试报告呈现的内容和采取的表现形式非常重要,测试报告通常包含以下信息。

◆测试目的:用一句或两句话解释本次测试的目的。

◆结论:从测试中得到的信息推荐下一步的行动。

◆测试结果总结:对测试进行总结并由此得出结论。

◆测试内容和方法:简单地描述测试是怎样进行的,应该包括负载模式、测试脚本和数据收集方法,并且要解释采取的测试方法怎样保证测试结果和测试目的的相关性,以及测试结果是否可重现。

◆测试配置:网络测试配置用图形表示出来。

测试报告的形式可以是一个简短的总结(2~4页),也可以是一个很长的书面文档(5~20页)。测试总结可以使用图形表示测试结果,如应用程序的响应时间、吞吐量和产品评估。而系统衰减性测试、配置规模测试和应用程序的功能/特性测试的测试报告还要包括更多的信息。

在非常特殊的情况下,测试报告需要长达50页。它通常包括从项目开始到结束按时间编排的所有活动,以及非常详细的问题信息和解决问题的信息。

网络测试工具

网络测试工具一般包括以下几个。

◆网络管理和监控工具。

◆建模和仿真工具。

◆服务质量和服务级别管理工具。

网络管理和监控工具(如HP公司的OpenView)能够在网络测试运行过程中提示某些问题的网络事件的出现。这些工具可以是驻留在网络设备中的应用软件。

协议分析仪也能被用于监测新设计的网络,帮助分析通信的行为、差错、利用率、效率以及广播和多播分组。

建模工具和仿真工具是更为先进的用来测试验证网络设计的工具。仿真就是在不建立实际网络的情况下,使用软件和数学模型来分析网络行为的过程。利用仿真工具,可以根据所需要测试的目标开发一个网络模型,从而估计网络性能,并对各种网络实现方法之间的差异进行比较。仿真工具使得选择比较的空间变得更大,特别适合于实现和检查一个扩展的原型系统。一个好的仿真工具往往非常昂贵,实现的技术也比较复杂,它要求开发人员不但要精通统计分析和建模技术,而且还要对计算机网络有所了解。

服务级别管理工具是一种比较新型的工具,主要用来分析网络应用的端到端性能。有些工具能够管理服务质量和服务级别,有些工具能够监控实时应用的性能,有些工具能够预测新的应用性能,有些工具可以将上述功能结合起来实现更强大的功能。

A. 主存.辅存

B. 寄存器.Cache

C. 寄存器.主存

D. Cache.主存

计算机上采用的SSD(固态硬盘)实质上是( )存储器。

虚拟存储体系是由(2)两级存储器构成。

计算机中CPU对其访问速度最快的是 (2) 。

存储器是计算机的一个重要组成部分,它用来保存计算机工作所必需的程序和数据。正因为有了存储器,计算机才有信息记忆功能。

分类

1)按在计算机中的作用分类

按在计算机中的作用可分为内部存储器、外部存储器和缓冲存储器。

(1)内部存储器简称内存或主存。内存是主机的一个组成部分,它用来容纳当前正在使用的,或者经常要使用的程序或数据,CPU可以直接从内部存储器取指令或存取数据。

(2)外部存储器简称外存或辅存。外存也是用来存储各种信息的,但是CPU要使用这些信息时,必须通过专门的设备将信息先传送到内存中,因此外存存放相对来说不经常使用的程序和数据。另外,外存总是和某个外部设备相关的。

(3)缓冲存储器用于两个工作速度不同的部件之间,在交换信息过程中起缓冲作用。

2)按存储介质分类

按存储介质可分为半导体存储器、磁表面存储器和光电存储器。

3)按存取方式分类

按存取方式可分为随机存储器(RAM)、只读存储器(ROM)和串行访问存储器。

(1)随机存储器(Random Access Memory, RAM)又称为读写存储器,是指通过指令可以随机地、个别地对各个存储单元进行访问。它是易失性存储器,这种存储器一旦去掉其电源,则所保存的信息全部丢失。

(2)只读存储器(Read Only Memory, ROM)是一种对其内容只能读不能写入的存储器。它属于非易失性存储器,当去掉其电源后,所保存的信息仍保持不变。

(3)串行访问存储器(Serial Access Storage, SAS)是指对存储器的信息进行读写时,需要顺序地访问。

主存储器

1)主存储器的种类

主存储器一般由半导体随机存储器(RAM)和只读存储器(ROM)组成,其绝大部分由RAM组成。按所用元件类型来分有双极性和MOS存储器两类。前者存取速度比后者高,但集成度不如后者,价格也高,主要用于小容量存储器,后者主要用于大容量存储器。MOS存储器按存储元件在运行中能否长时间保存信息来分,有静态存储器(SRAM)和动态存储器(DRAM)两种。前者只要不断电,信息就不会丢失,而后者需要不断给电容充电才能使信息保持。由于后者密度大且较便宜,故使用较多。

2)主存储器的主要技术指标

衡量一个主存储器的性能指标主要为主存容量、可直接寻址空间、存储器存取时间、存储周期时间和带宽等。

(1)主存容量是指每个存储芯片所能存储的二进制的位数,也就是存储单元数乘以数据线位数。

(2)可直接寻址空间是由地址线位数确定的。例如,提供32位物理地址的计算机支持对4(232)GB的物理主存空间的访问。

(3)存储器存取时间又称为存储器访问时间,是指从启动一次存储器操作到完成该操作所经历的时间。

(4)存储周期时间是指连续启动两次独立的存储器操作所需间隔的最小时间。

(5)带宽是指存储器的数据传送率,即每秒传送的数据位数。

3)主存储器的构成

主存储器一般由地址寄存器、数据寄存器、存储矩阵、译码电路和控制电路组成。

(1)地址寄存器(MAR)用来存放由地址总线提供的将要访问的存储单元的地址码。

(2)数据寄存器(MDR)用来存放要写入存储矩阵或从存取矩阵中读取的数据。

(3)存储矩阵用来存放程序和数据的存储单元排成的矩阵。

(4)译码电路根据存放在地址寄存器中的地址码,在存储体中找到相应的存储单元。

(5)控制电路根据读写命令控制主存储器的各部分协作完成相应的操作。

4)主存储器的基本操作

要从存储器中取一个信息字,CPU必须指定存储器字地址,并进行"读"操作。CPU把信息字的地址送到MAR,经地址总线送往主存储器,同时CPU应用控制线发一个"读"请求。此后,CPU等待从主存储器发回来的回答信号,通知CPU"读"操作完成,说明存储字内容已经读出并放在数据总线上送入MDR。

为了存一个字到主存,CPU先将信息字在主存中的地址经MAR送到地址总线,并将信息字送到MDR,同时CPU发出"写"命令。此后,CPU等待从主存储器发回来的回答信号,通知CPU"写"操作完成,说明主存从数据总线接收到信息字并按地址总线指定的地址存储。

外存储器

外存储器的特点是容量大、价格低,但是存取速度慢,用于存放暂时不用的程序和数据。外存储器主要有磁盘存储器、磁带存储器和光盘存储器。磁盘是最常用的外存储器,通常分软磁盘和硬磁盘两类。目前,常用的外存储器有软盘、硬盘和光盘存储器。它们和内存一样,存储容量也是以字节为基本单位的。

1)软磁盘存储器

软磁盘是用柔软的聚酯材料制成圆形底片,在两个表面涂有磁性材料。目前,常用软盘的直径为3.5英寸。软磁盘安装在硬塑胶盒中,而且没有裸露部分,因此使盘片得到了更好的保护,信息在磁盘上是按磁道和扇区的形式来存放的。磁道即磁盘上的一组同心圆的信息记录区,它们由外向内编号,一般为0~79道。每条磁道被划成相等的区域,称为扇区。一般每磁道有9、15或18个扇区。每个扇区的容量为512B。一个软盘的存储容量可由下面的公式算出,即

软盘总容量=磁道数×扇区数×扇区字节数(512B)×磁盘面数(2)

例如,3.5英寸软盘有80个磁道,每条磁道18个扇区,每个扇区512B,共有两面,则其存储容量的计算公式为:

软盘容量=80×18×512×2=1 474 560B=1.44MB

扇区是软盘(或硬盘)的基本存储单元,每个扇区记录一个数据块,数据块中的数据按顺序存取。扇区也是磁盘操作的最小可寻址单位,与内存进行信息交换是以扇区为单位进行的。

在进行写入操作时,写保护开关先要对磁盘是否有写保护缺口进行检索,如果检测到有写保护缺口,则允许进行写操作;如果没有或被胶纸黏封,则不能进行写操作。

使用软磁盘应注意防磁、防潮、防污(灰尘和手摸)、防丢信息(写保护和勤复制)和防病毒(常加写保护,不使用来历不明的软磁盘)。

2)硬磁盘存储器

硬磁盘是由涂有磁性材料的铝合金圆盘组成的。目前常用的硬盘是3.5英寸的,这些硬盘通常采用温彻斯特技术,即把磁头、盘片及执行机构都密封在一个整体内,与外界隔绝,所以这种硬盘也称为温彻斯特盘。

硬盘的两个主要性能指标是硬盘的平均寻道时间和内部传输速率。一般来说,转速越高的硬盘寻道的时间越短,而且内部传输速率也越高,不过内部传输速率还受硬盘控制器Cache的影响。目前,市场上硬盘常见的转速有5400r/min、7200r/min,最快的平均寻道时间为8ms,内部传输速率最高为190MB/s。硬盘的每个存储表面被划分成若干个磁道(不同硬盘磁道数不同),每个磁道被划分成若干个扇区(不同的硬盘扇区数不同)。每个存储表面的同一道形成一个圆柱面,称为柱面。柱面是硬盘的一个常用指标。

硬盘的存储容量计算公式为

存储容量=记录面面数×每面磁道数×每扇区字节数×扇区数

例如,某硬盘有记录面15个,磁道数(柱面数)8894个,每道63扇区,每扇区512B,则其存储容量为

15×8894×512×63=4.3GB

使用硬盘应注意避免频繁开关机器电源,应使其处于正常的温度和湿度、无振动、电源稳定的良好环境。

3)光盘存储器

光盘指的是利用光学方式进行信息存储的圆盘。人们把采用非磁性介质进行光存储的技术称为第一代光存储技术,其缺点是不能像磁记录介质那样把内容抹掉后重新写入新的内容。把采用磁性介质进行光存储的技术称为第二代光学存储技术,其主要特点是可擦写。

光盘存储器可分成CD-ROM、CD-R和可擦除型光盘。

CD-ROM(Compact Disc-Read Only Memory),是只读型光盘,这种光盘的盘片是由生产厂家预先将数据或程序写入,出厂后用户只能读取,而不能写入或修改。CD-R(CD-Recordable),即一次性可写入光盘,但必须在专用的光盘刻录机中进行。可擦除型光盘可多次写入。

高速缓冲存储器

计算机的主-辅存层次解决了存储器的大容量和低成本之间的矛盾,但是在速度方面,计算机的主存和CPU一直有很大的差距,这个差距限制了CPU速度潜力的发挥。为了弥合这个差距,设置高速缓冲存储器(Cache)是解决存取速度的重要方法。就是在主存和CPU之间设置一个高速的容量相对较小的存储器,如果当前正在执行的程序和数据存放在这个存储器中,当程序运行时不必从主存取指令和数据,所以提高了程序的运行速度。它具有以下特点。

(1)位于CPU与主存之间。

(2)容量小,一般在几千字节到几兆字节之间。

(3)速度一般比主存快5~10倍,由快速半导体存储器制成。

虚拟存储器

主存的特点是速度快但容量小,CPU可直接访问。外存的特点是容量大和速度慢,CPU不能直接访问。用户的程序和数据通常放在外存中,因此需要经常在主存与外存之间取来送去,由用户来干预调度很不方便。虚拟存储器用来解决这个矛盾,使用户感到他可以直接访问整个内、外存空间,而不需用户干预。因此容量很大的速度较快的外存储器(硬磁盘)成为虚拟存储器主要组成部分。用户程序采用虚地址访问整个虚拟空间,而指令执行时只能访问主存空间。因此,必须进行虚实地址转换,把不在主存的单元内容调入主存某单元,再按转换的实地址进行访问。

计算机中,用于存放程序或数据的存储部件有CPU内部寄存器、高速缓冲存储器(Cache)、主存储器(内存储器、内存)和辅存(外存储器、外存)。它们的存取速度不一样,从快到慢依次为寄存器→Cache→内存→辅存。一般来讲,速度越快,成本就会越高。因为成本高,所以容量就会越小。严格来说,CPU内部寄存器不算存储系统。因此,在计算机的存储系统体系中,Cache是访问速度最快的设备。

主存储器

内存采用的是随机存取方式,因此简称为RAM。如果计算机断电,则RAM中的信息会丢失。内存需对每个数据块进行编码,即每个单元有一个地址,这就是所谓的内存编址问题。内存一般按照字节编址或按照字编址,通常采用的是十六进制表示。例如,假设某内存储器按字节编址,地址从A4000H到CBFFFH,则表示该存储器有(CBFFFA4000)+1个字节(28 000H字节),也就是163 840个字节(160KB)。

编址的基础可以是字节,也可以是字(字是由一个或多个字节组成的),要算地址位数,首先应计算要编址的字或字节数,然后对其求2的对数即可得到。例如,上述内存的容量为160KB,则需要18位地址来表示(217=131 072,218=262 144)。

内存这个知识点的另外一个问题就是求存储芯片的组成问题。实际的存储器总是由一片或多片存储器配以控制电路构成。其容量为W×B,W是存储单元的数量,B表示每个单元由多少位组成。如果某一芯片规格为w×b,则组成W×B的存储器需要用(W/w)×(B/b)块芯片。例如,上述例子中的存储器容量为160KB,若用存储容量为32K×8b的存储芯片构成,因为1B=8b(一个字节由8位组成),则至少需要(160K/32K)×(1B/8)=5块。

高速缓冲存储器

Cache的功能是提高CPU数据输入输出的速率,突破所谓的“冯·诺依曼瓶颈”,即CPU与存储系统间数据传送带宽限制。高速存储器能以极高的速率进行数据的访问,但因其价格高昂,如果计算机的内存完全由这种高速存储器组成,则会大大增加计算机的成本。因此通常在CPU和内存之间设置小容量的高速存储器Cache。Cache容量小但速度快,内存速度较低但容量大,通过优化调度算法,系统的性能会大大改善,就如同其存储系统容量与内存相当而访问速度近似于Cache。

使用Cache改善系统性能的依据是程序的局部性原理。依据局部性原理,把内存中访问概率高的内容存放在Cache中,当CPU需要读取数据时就首先在Cache中查找是否有所需内容。如果有,则直接从Cache中读取;若没有,再从内存中读取该数据,然后同时送往CPU和Cache。如果CPU需要访问的内容大多都能在Cache中找到(称为访问命中),则可以大大提高系统性能。

如果以h代表对Cache的访问命中率(“1-h”称为失效率,或者称为未命中率),t1表示Cache的周期时间,t2表示内存的周期时间,在读操作中使用“Cache+主存储器”的系统的平均周期为t3。则:

t3=t1×h+t2×(1-h)

系统的平均存储周期与命中率有很密切的关系,命中率的提高即使很小也能导致性能上的较大改善。

当CPU发出访存请求后,存储器地址先被送到Cache控制器以确定所需数据是否已在Cache中,若命中则直接对Cache进行访问。这个过程称为Cache的地址映射。常见的映射方法有直接映射、相联映射和组相联映射。

当Cache产生了一次访问未命中之后,相应的数据应同时读入CPU和Cache。但是当Cache已存满数据后,新数据必须淘汰Cache中的某些旧数据。最常用的淘汰算法有随机淘汰法、先进先出淘汰法(FIFO)和近期最少使用淘汰法(LRU)。

因为需要保证缓存在Cache中的数据与内存中的内容一致,相对于读操作而言,Cache的写操作比较复杂,常用的有以下几种方法。

(1)写直达(Write Through)。当要写Cache时,数据同时写回内存,有时也称为写通。

(2)写回(Write Back)。CPU修改Cache的某一行后,相应的数据并不立即写入内存单元,而是当该行从Cache中被淘汰时才把数据写回到内存中。

(3)标记法。对Cache中的每一个数据设置一个有效位,当数据进入Cache后,有效位置1;而当CPU要对该数据进行修改时,数据只需写入内存并同时将该有效位清0。当要从Cache中读取数据时需要测试其有效位:若为1则直接从Cache中取数,否则从内存中取数。

磁盘

本知识点的要点是掌握与磁盘相关的最重要的概念与计算公式。

磁盘是最常见的一种外部存储器,它是由一至多个圆形磁盘组成的,其常见技术指标如下。

(1)磁道数=(外半径-内半径)×道密度×记录面数

说明:硬盘的第一面与最后一面是起保护作用的,一般不用于存储数据,所以在计算的时候要减掉。例如,6个双面的盘片的有效记录面数是6×2-2=10。

(2)非格式化容量=位密度×3.14×最内圈直径×总磁道数

说明:每个磁道的位密度是不相同的,但每个磁道的容量却是相同的。一般来说,0磁道是最外面的磁道,其位密度最小。

(3)格式化容量=总磁道数×每道扇区数×扇区容量

(4)平均数据传输速率=每道扇区数×扇区容量×盘片转速

说明:盘片转速是指磁盘每秒钟转多少圈。

(5)存取时间=寻道时间+等待时间

说明:寻道时间是指磁头移动到磁道所需的时间;等待时间为等待读写的扇区转到磁头下方所用的时间。显然,寻道时间与磁盘的转速没有关系。

RAID

廉价磁盘冗余阵列(Redundant Array of Inexpensive Disks,RAID)技术旨在缩小日益扩大的CPU速度和磁盘存储器速度之间的差距。其策略是用多个较小的磁盘驱动器替换单一的大容量磁盘驱动器,同时合理地在多个磁盘上分布存放数据以支持同时从多个磁盘进行读写,从而改善了系统的I/O性能。小容量驱动器阵列与大容量驱动器相比,具有成本低、功耗小和性能好等优势;低代价的编码容错方案在保持阵列的速度与容量优势的同时保证了极高的可靠性,同时也较容易扩展容量。但是由于允许多个磁头同时进行操作以提高I/O数据传输速度,因此不可避免地提高了出错的概率。为了补偿可靠性方面的损失,RAID使用存储的校验信息来从错误中恢复数据。最初,inexpensive一词主要针对当时另一种技术(Single Large Expensive Disk,SLED)而言,但随着技术的发展,SLED已是明日黄花,RAID和non-RAID皆采用了类似的磁盘技术。因此RAID现在代表独立磁盘冗余阵列(Redundant Array of Independent Disks),同时用independent来强调RAID技术所带来的性能改善和更高的可靠性。

RAID机制中共分8个级别,RAID应用的主要技术有分块技术、交叉技术和重聚技术。

(1)RAID 0级(无冗余和无校验的数据分块):具有最高的I/O性能和最高的磁盘空间利用率,易管理,但系统的故障率高,属于非冗余系统。它主要应用于那些关注性能、容量和价格而不是可靠性的应用程序。

(2)RAID 1级(磁盘镜像阵列):由磁盘对组成,每一个工作盘都有其对应的镜像盘,上面保存着与工作盘完全相同的数据拷贝,具有最高的安全性,但磁盘空间利用率只有50%。RAID 1主要用于存放系统软件、数据及其他重要文件。它提供了数据的实时备份,一旦发生故障,所有的关键数据即刻就可重新使用。

(3)RAID 2级(采用纠错海明码的磁盘阵列):采用了海明码纠错技术,用户需增加校验盘来提供单纠错和双验错功能。对数据的访问涉及阵列中的每一个盘。大量数据传输时I/O性能较高,但不利于小批量数据传输,因此实际应用中很少使用。

(4)RAID 3级和RAID 4级(采用奇偶校验码的磁盘阵列):把奇偶校验码存放在一个独立的校验盘上。如果有一个盘失效,其上的数据可以通过对其他盘上的数据进行异或运算得到。读数据很快,但因为写入数据时要计算校验位,因此速度较慢。

(5)RAID 5级(无独立校验盘的奇偶校验码磁盘阵列):与RAID 4类似,但没有独立的校验盘,校验信息分布在组内所有盘上,对于大批量和小批量数据的读写性能都很好。RAID4级和RAID 5级使用了独立存取技术,阵列中每一个磁盘都相互独立地操作,所以I/O请求可以并行处理。因此,该技术非常适合于I/O请求率高的应用,而不太适应于要求高数据传输率的应用。与其他方案类似,RAID 4级和RAID 5级也应用了数据分块技术,但块的尺寸相对大一些。

(6)RAID 6级(具有独立的数据硬盘与两个独立的分布式校验方案):在RAID 6级的阵列中设置了一个专用的、可快速访问的异步校验盘。该盘具有独立的数据访问通路,但其性能改进有限,价格却很昂贵。

(7)RAID 7级(具有最优化的异步高I/O速率和高数据传输率的磁盘阵列):是对RAID6级的改进。在这种阵列中的所有磁盘都具有较高的传输速度,有着优异的性能,是目前最高档次的磁盘阵列。

(8)RAID 10级(高可靠性与高性能的组合):由多个RAID等级组合而成,建立在RAID 0级和RAID 1级基础上。RAID 1级是一个冗余的备份阵列,而RAID 0级是负责数据读写的阵列,因此该等级又称为RAID 0+1级。由于利用了RAID 0极高的读写效率和RAID 1级较高的数据保护和恢复能力,使RAID 10级成为了一种性价比较高的等级,目前几乎所有的RAID控制卡都支持这一等级。

4. 下列操作系统中,不是基于linux内核的是( )。

A. AIX

B. CentOS

C. 红旗

D. 中标麒麟

设系统中有R类资源m个,现有n个进程互斥使用。若每个进程对R资源的最大需求为w,那么当m、n、w取下表的值时,对于下表中的a~e五种..

某计算机系统中互斥资源R的可用数为8,系统中有3个进程P1、P2和P3竞争R,且每个进程都需要i个R,该系统可能会发生死锁的最小i值为..

操作系统是裸机上的第一层软件,其他系统软件(如(8)等)和应用软件都是建立在操作系统基础上的。下图①②③分别表示(9)。

..

现代操作系统的基本功能是管理计算机系统的硬件、软件资源,这些管理工作分为处理机管理、存储器管理、设备管理、文件管理、作业和通信事务管理。

操作系统的性能与计算机系统工作的优劣有着密切的联系。评价操作系统的性能指标一般有:

(1)系统的可靠性。

(2)系统的吞吐率(量),是指系统在单位时间内所处理的信息量,以每小时或每天所处理的各类作业的数量来度量。

(3)系统响应时间,是指用户从提交作业到得到计算结果这段时间,又称周转时间;

(4)系统资源利用率,指系统中各个部件、各种设备的使用程度。它用在给定时间内,某一设备实际使用时间所占的比例来度量。

(5)可移植性。

5. 8086微处理器中执行单元负责指令的执行,它主要包括( )。

A. ALU运算器、输入输出控制电路、状态寄存器

B. ALU运算器、通用寄存器、状态寄存器

C. 通用寄存器、输入输出控制电路、状态寄存器

D. ALU运算器、输入输出控制电路、通用寄存器

假设某分时系统采用简单时间片轮转法,当系统中的用户数为n,时间片为q时,系统对每个用户的响应时间T=(10)。

假设系统有n个进程共享资源R,且资源R的可用数为3,其中n≥3。若采用PV操作,则信号量S的取值范围应为(9)。

假设系统中进程的三态模型如下图所示,图中的a、b和c的状态分别为(9)。

指令是指挥计算机完成各种操作的基本命令。

(1)指令格式。计算机的指令由操作码字段和操作数字段两部分组成。

(2)指令长度。指令长度有固定长度的和可变长度的两种。有些RISC的指令是固定长度的,但目前多数计算机系统的指令是可变长度的。指令长度通常取8的倍数。

(3)指令种类。指令有数据传送指令、算术运算指令、位运算指令、程序流程控制指令、串操作指令、处理器控制指令等类型。

6. 使用白盒测试时,确定测试数据应根据( )指定覆盖准则。

A. 程序的内部逻辑

B. 程序的复杂程度

C. 使用说明书

D. 程序的功能

把模块按照系统设计说明书的要求组合起来进行测试,属于( )。

以下关于CMM的叙述中,不正确的是( )。

使用白盒测试方法时,应根据(4)和指定的覆盖标准确定测试数据。

测试工作伴随着整个网络工程的全过程,无论是布线安装还是系统调试,都需要进行反复的测试和确定。

测试计划

测试计划应包括下列5个方面的内容。

1)简要说明

简要说明包括工程的概况和需要达到的主要指标。

2)测试内容

测试内容包括逐项列出的测试步骤、名称、内容和预期达到的目标。

3)测试清单

测试清单是对每项测试内容列出测试的部位和参与测试的单位,包括进度的安排、测试工具和相应的条件(设备和软件等)。

4)测试设计说明

测试设计说明是对每项测试内容的测试设计进行考虑,包括测试的控制方式、输入条件和预期的输出结果。

5)评价准则

评价准则用来说明测试所能检查的范围及其局限性,以及用来判断测试工作是否通过的评价尺度,包括合理的输出结果、测试输出结果与预期输出结果之间容许出现的偏差范围。

测试工作完成后,应提交一份测试分析报告。该报告主要包括下列内容:概要说明、测试结果、结论、原因分析、建议和评价。

网络测试

网络测试是对网络设备、网络系统以及网络对应用的支持进行检测,以展示和证明网络系统能否满足用户在性能、安全性、易用性、可管理性等方面需求的测试。网络测试的实施一般包括以下环节。

◆根据测试目的,确定测试目标。

◆在对相关网络技术和实现细节透彻掌握的基础上,设计测试方案。

◆建立网络负载模型。

◆配置测试环境,包括测试工具的选择及必要的测试工具的研发。

◆采集和整理数据。

◆分析和解释数据。

◆准确、直观、形象地表示测试结果。

网络测试包括网络设备测试、网络系统测试和网络应用测试3个层次。

1)网络设备测试

网络设备测试主要包括以下几个方面:功能测试、可靠性和稳定性测试、一致性测试、互操作性测试和性能测试等。

(1)功能测试用来验证产品是否具有设计的每一项功能。

(2)可靠性和稳定性测试往往通过加重负载的办法来分析和评估系统的可靠性和稳定性。

(3)一致性测试用来验证产品的各项功能是否符合标准。

(4)互操作性测试用来考查一个网络产品是否能在不同厂家的多种网络产品互联的网络环境中很好地工作。网络产品不同于其他产品的最大特点是必须符合标准,不同的网络产品之间要能互操作。

(5)性能测试的主要目标是分析产品在各种不同的配置和负载条件下的容量和对负载的处理能力,如交换机的吞吐量、转发延迟等。

典型的网络设备性能测试方法有两种:第一种是将设备放在一个仿真的网络环境中进行测试,第二种是使用专用的网络测试设备对产品进行测试。

2)网络系统测试和网络应用测试

网络系统测试除了普通意义上的物理连通性、基本功能和一致性的测试以外,主要包括网络系统的规划验证测试、网络系统的性能测试、网络系统的可靠性与可用性的测试与评估、网络流量的测量和模型化等。

(1)网络系统的规划验证测试主要采用的两个基本手段是模拟和仿真。

◆模拟是通过软件的办法,建立网络系统的模型,模拟实际网络的运行。通过设定各种配置和参数模拟系统的行为,对系统的容量、性能以及对应用的支撑程度给出定量的评价。这对于大型网络的规划设计是不可缺少的环节。

◆仿真是指通过建立典型的试验环境,仿真实际的网络系统。规划验证测试的目的在于分析所采用的网络技术的可行性和合理性,网络设计方案的合理性,所选网络设备的功能、性能等是否能够合理地、有效地支持网络系统的设计目标。

(2)网络系统的性能测试是指通过对网络系统的被动测量和主动测量来确定系统中站点的可达性、网络系统的吞吐量、传输速率、带宽利用率、丢包率、服务器和网络设备的响应时间、产生最大网络流量的应用和用户,以及服务质量等。此项工作同时可以发现系统的物理连接和系统配置中的问题,确定网络瓶颈,发现网络问题。测试设备记录一段时间内的网络流量,实时和非实时地分析数据。被动测量不干涉网络的正常工作,不影响网络的性能。主动测量向网络发送特定类型的数据包或网络应用,以便分析系统的行为。

(3)网络系统的可靠性与可用性的测试与评估。系统可用性取决于系统的可靠性(MTTF)及可维护性(MTTR)的高低,其中可靠性是指系统服务多久不中断,可维护性是指服务中断后多久可恢复。三者之间满足如下关系:

System Usability=MTTF/(MTTF+MTTR)*100%

其中,MTTF是指平均无故障时间,MTTR是指平均故障修复时间,MTBF是指平均故障间隔时间。有MTBF=MTTF+MTTR,故

System Usability=MTTF/MTBR*100%

(4)网络流量的测量和模型化。网络流量的测量和模型化对于分析网络性能和带宽的利用率、指导网络流量管理、开发高效的网络应用十分重要。这方面的工作主要有以下几个方面。

◆产生已知特征的流量,使该流量沿网络传播,最后回到测试仪。记录和分析流量特性的任何改变(如延迟漂移)。

◆对链路总体流量的测量和传输时间、吞吐量、带宽利用率等进行分析。

◆分析特定流量的特征和提供的QoS;收集一个时间段内的测量数据进行分析,分析流量沿网络传播过程中流量特征的变化和网络流量的统计行为,建立流量模型。

(5)网络应用层次上的测试则主要体现在测试网络对应用的支持水平,如网络应用的性能和服务质量的测试等。例如,部署基于IP的语音传输VoIP时,最直接的问题是网络中的交换机和路由器设备能否有效地支持语音传输,网络能支持多大的语音流量、多少个语音通道;如果网络支持VoIP,对网络的其他业务特别是关键业务,会产生什么样的影响;网络是否支持服务质量QoS。这些问题都需要通过网络应用测试来回答。

(6)网络系统测试的核心工具是协议分析仪。这是一种专用的网络测试设备,它能够连接到网络上,产生并向网络发送数据,捕捉网络数据,分析数据。协议分析仪一般具有网络监测、故障查找、协议解码和流量产生等功能。

网络设备安全性测试

现在有很多新型网络设备尤其是网络边缘路由器增加了防护功能,阻止了人为、故意的网络攻击。然而,提供的防护会不会对正常数据转发造成影响?有什么样的影响?这些很难从理论上估计,需要进行必要的网络设备安全性测试。

本节提到的测试项,主要是验证网络设备所提供的基本安全功能,并检测这些安全功能项对网络设备运行造成的影响。这些测试项分为访问列表测试和DOS攻击测试两大类。

1)访问列表测试

访问列表测试用于检测边缘路由器的访问列表能否起到防火墙的作用,访问列表测试控制网络传输过滤数据报文,访问列表测试阻止或允许数据报文通过网络接口。过滤依据可以是源地址、目的地址和上层协议号。边缘路由器通过将进入或离开的数据报文与访问列表中的过滤项进行比较,决定允许或阻止数据报文通过。对于边缘路由器能提供的访问列表容量,以及不断变化的访问列表对数据转发的影响都要进行测试。

2)DOS攻击测试

DOS攻击测试用于检测边缘路由设备抵抗"拒绝服务(DOS)攻击"的能力。当设备由于伪造的服务请求和虚假的传输而变得非常繁忙时,就无法响应正常的服务请求,从而造成损失。DOS攻击测试考验网络设备检测并阻止某种特定攻击的能力,并在检测受到某种攻击、设备超负荷运行的情况下,正常传输转发性能所受的影响。

具体的网络设备安全性测试项目如下。

◆访问列表性能测试。

◆虚假源地址攻击测试。

◆LAND攻击检查。

◆SYN风暴检查。

◆Smurf攻击检查。

◆Ping风暴检查。

◆Teardrop攻击检查。

◆Ping to Death检查。

性能测试

性能测试包括可靠性测试、功能/特性测试、吞吐量测试、衰减测试、容量规划测试、响应时间测试、可接受性测试和网络瓶颈测试等。

1)可靠性测试

可靠性测试是使被测网络在较长时间内(通常是24~72小时)经受较大负载,通过监视网络中发生的错误和出现的故障,验证在高强度环境中网络系统的存活能力,也就是它的可靠性。可靠性测试可作为接受性测试的一部分,在产品评估测试中可作为比较测试或作为产品升级进行的衰减测试的一部分。采用的负载模式很重要,越贴近真实负载模式越好。可靠性测试中使用网络分析仪监控网络运行,捕获网络错误。

通常在较长时间段内和持续负载下,不同网络具有不同级别的存活度。如果测试时间足够长、负载足够大,所有可靠性测试最终都会失败。

可靠性测试应用于网络生命周期中的以下3个阶段。

◆计划:作为产品评估测试的一部分,比较不同产品或建立要求规范。

◆开发:验证计划中的要求是否能在系统中完全实现。

◆组建:作为可接受性测试的一部分,在网络运行前进行,核实系统是否达到要求。

2)功能/特性测试

特性测试核实的是单个命令和应用程序功能,通常用较小的负载完成,关注的是用户界面、应用程序的操作以及用户与计算机之间的互操作。特性测试通常由开发人员在他们的工作台上完成,或是在一个小型网络环境下由测试人员完成。

功能测试是面向网络的,核实的是应用程序的多用户特征和在重负载下后台功能是否能正确地执行,关注的是当多个用户正在运行应用程序时,网络和文件系统或数据库服务器之间的交互。功能测试要求网络的配置和负载非常接近于运行环境下的模式。该测试可以在运行网络或独立网络实验室里完成。它只应用于网络生命周期中的以下3个阶段。

◆开发:用于核实在期望的运行模式下,在多用户环境里,应用程序的运行性能是否达到要求。

◆组建:在应用程序安装前完成,可独立进行,也可作为接受性测试的一部分,用于核实在期望的运行模式下,应用程序的运行性能是否达到要求。

◆运行:该阶段测试是在应用程序运行后进行的,如果在运行系统中遇到了问题,该阶段测试用于核实应用程序是否如最初应用时那样工作。

3)吞吐量测试

吞吐量测试和应用程序的响应时间测试相似,但检测的是每秒钟传输数据的字节数和数据报文数,而不是响应时间。它用于检测服务器、磁盘子系统、适配卡/驱动连接、网桥、路由器、集线器、交换器和通信连接。吞吐量测试用于测量网络性能、找到网络瓶颈,以及比较不同产品的性能。

吞吐量测试不使用程序脚本,它借助某些软件对网络服务器执行文件输入/输出操作来产生流量,或通过某些软件在网络上发送专门的数据报文或帧。该测试应用于网络生命周期的以下几个阶段。

◆计划:用于比较网络产品,为模拟网络节点提供运行特征和要求规范。

◆开发:用于核实网络组件以及整个网络是否达到规范要求的水平。

◆组建:可独立进行或作为可接受性测试的一部分,在网络组件或整个网络正式运行之前核实它们是否满足规范的要求。

4)衰减测试

衰减测试是将硬件或软件的新版本与当前版本在性能、可靠性和功能等方面进行比较,同时验证产品升级对网络的性能不会有不良影响。衰减测试混杂了很多为完成其他测试任务要进行的测试。衰减测试的关键是要保证被测组件应是运行网络中最关键或最脆弱的组件。

衰减测试不强调升级版的新特性。新特性测试在衰减测试之前作为功能/特征测试的一部分就已完成。尽管新产品应该解决了当前版本中的错误,但它们也经常存在一些以前没有出现过的错误,如果这些错误发生在产品的关键部分,将会引起严重问题。衰减测试不需要测试产品的所有特性,但网络用户正常运行所依靠的关键功能必须在测试之列。

衰减测试应用于网络生命周期的以下两个阶段。

◆开发:用于核实产品升级版是否能满足性能、互操作性和可靠性的要求。

◆升级:在采用升级版本之前用该项测试来比较升级版和当前版,看升级版是否和当前版一样满足性能、互操作性和可靠性的要求。

5)容量规划测试

容量规划测试用于检测当前网络中是否存在多余的容量空间。当网络承受的总负载超过网络总容量时,网络的性能或吞吐量就有可能下降,所以在网络负载接近这一临界点(网络的最大容量)前,就要根据负载增长的幅度扩充网络资源。

进行该项测试要逐渐增加网络负载,直到网络的运行性能、可接受的水平或吞吐量不断下降,达不到设计所要求的水平为止。网络运行负载和网络最大吞吐量之间的差额就是现有系统的冗余量。

容量规划测试应用于网络生命周期的以下3个阶段。

◆计划:用于估计实施该系统所需要的资源,也可用于成本分析和制定预算。

◆开发:检测系统要求的资源是否满足特定的响应时间和吞吐量的要求。

◆升级:当系统响应时间或吞吐量下降时,重新选取网络组件。

6)响应时间测试

响应时间测试用于检测系统完成一系列任务所需的时间,本项测试是用户最关心的。对于表示层,如微软的Windows,该测试是指在不同桌面之间切换或装载新负载所需的时间。在不同负载即不同实际或模拟用户的数目下运行这一实验,可对每个被测试的应用程序生成一个负载—响应时间曲线。

在应用程序测试中,可执行一系列典型网络动作的命令,如打开、读、写、查找和关闭文件,这些命令提供了最好的负载模拟。例如,对每个进行测试的工作站,检测它在几秒内能完成这些命令。

响应时间测试应用于网络生命周期的以下几个阶段。

◆计划:使用模拟应用程序进行,检测规范要求的各项网络服务。

◆开发:检验规范要求的网络服务是否正在被实现。

◆组建:在接受和组建之前,核实规范要求下的网络服务是否已经被实现。

◆运行:检测网络服务的基准和变化,这可能是针对系统质量的最好测试。

响应时间测试应该包括对系统可靠性的检测。常见的可靠性问题,如在路由器或服务器中大量丢失数据报文或由于网络组件故障引发大量坏数据报文,将严重影响网络的响应时间,因此在整个测试期间都应用网络分析仪监视系统错误。

7)可接受性测试

可接受性测试是在系统正式实施前的"试运行"。它是一个非常有效的方法,可确保新系统能提供良好而稳定的性能。和衰减测试一样,可接受性测试中也包含多项测试,如响应时间测试、稳定性测试和功能/特性测试。

可接受性测试应用于许多领域,但在安装或升级网络前应进行的网络可接受性测试则经常被忽略,而事实上,可接受性测试能为网络购买者在经济和技术上提供有力的保证和参考。

可接受性测试可以仅在新增加的部件上完成,将已存在的负载加上新增程序或新增组件可能产生的负载作为测试使用的负载。

可接受性测试应用于网络生命周期的以下两个阶段。

◆开发:在开发阶段前定期执行,用来核实要求的标准是否可行。

◆组建:在网络投入运行之前应用,用来核实系统是否满足所有要求。

8)网络瓶颈测试

通过网络瓶颈测试可以找到导致系统性能下降的瓶颈。测试中需要测试和计算系统的最大吞吐量,然后再在单个网络组件上进行该项测试,明确各组件的最大吞吐量。通过计算单个组件的最大吞吐量和系统最大吞吐量之间的差额,就能发现系统瓶颈的位置以及哪些组件有多余的容量。

系统瓶颈在不同的测试案例中出现的位置可能有所变化。例如,一个客户业务应用程序测试可能表明服务器是系统的瓶颈,而对一个电子邮件系统的测试则可能表明广域网连接才是网络的限制因素。如果可以在测试的环境中重现引起问题的负载,那么这样的测试结果对解决问题将有很大帮助。

瓶颈测试应用于网络生命周期的以下两个阶段。

◆组建:可以作为容量计划的一部分,用于帮助相关人员明确影响网络性能和响应时间的瓶颈位置。

◆运行:作为故障检测的一部分,帮助相关人员找出影响网络性能或引起系统问题的网络瓶颈。

测试报告

测试报告是整个项目的第一份供大家交流和供领导查阅的报告,人们对工程的满意程度和对工程质量的认可很大程度上来源于这份报告。通常在独立网络测试后,要总结测试数据,并基于此对测试过的同类产品进行排序;而系统内部的测试仅是得出一个简单的结论。

测试报告呈现的内容和采取的表现形式非常重要,测试报告通常包含以下信息。

◆测试目的:用一句或两句话解释本次测试的目的。

◆结论:从测试中得到的信息推荐下一步的行动。

◆测试结果总结:对测试进行总结并由此得出结论。

◆测试内容和方法:简单地描述测试是怎样进行的,应该包括负载模式、测试脚本和数据收集方法,并且要解释采取的测试方法怎样保证测试结果和测试目的的相关性,以及测试结果是否可重现。

◆测试配置:网络测试配置用图形表示出来。

测试报告的形式可以是一个简短的总结(2~4页),也可以是一个很长的书面文档(5~20页)。测试总结可以使用图形表示测试结果,如应用程序的响应时间、吞吐量和产品评估。而系统衰减性测试、配置规模测试和应用程序的功能/特性测试的测试报告还要包括更多的信息。

在非常特殊的情况下,测试报告需要长达50页。它通常包括从项目开始到结束按时间编排的所有活动,以及非常详细的问题信息和解决问题的信息。

网络测试工具

网络测试工具一般包括以下几个。

◆网络管理和监控工具。

◆建模和仿真工具。

◆服务质量和服务级别管理工具。

网络管理和监控工具(如HP公司的OpenView)能够在网络测试运行过程中提示某些问题的网络事件的出现。这些工具可以是驻留在网络设备中的应用软件。

协议分析仪也能被用于监测新设计的网络,帮助分析通信的行为、差错、利用率、效率以及广播和多播分组。

建模工具和仿真工具是更为先进的用来测试验证网络设计的工具。仿真就是在不建立实际网络的情况下,使用软件和数学模型来分析网络行为的过程。利用仿真工具,可以根据所需要测试的目标开发一个网络模型,从而估计网络性能,并对各种网络实现方法之间的差异进行比较。仿真工具使得选择比较的空间变得更大,特别适合于实现和检查一个扩展的原型系统。一个好的仿真工具往往非常昂贵,实现的技术也比较复杂,它要求开发人员不但要精通统计分析和建模技术,而且还要对计算机网络有所了解。

服务级别管理工具是一种比较新型的工具,主要用来分析网络应用的端到端性能。有些工具能够管理服务质量和服务级别,有些工具能够监控实时应用的性能,有些工具能够预测新的应用性能,有些工具可以将上述功能结合起来实现更强大的功能。

白盒测试也称为结构测试,根据程序的内部结构和逻辑来设计测试用例,对程序的路径和过程进行测试,检查是否满足设计的需要。

7. 以下关于RISC指令系统基本概念的描述中,错误的是( )。

A. 选取使用频率低的一些复杂指令,指令条数多

B. 指令长度固定

C. 指令功能简单

D. 指令运行速度快

若CPU要执行的指令为:MOV R1, #45 (即将数值45传送到寄存器R1中),则该指令中采用的寻址方式为(4)。

下列关于流水线方式执行指令的叙述中,不正确的是( )。

以下关于RISC(精简指令系统计算机)技术的叙述中,错误的是( )。

指令

指令是指挥计算机完成各种操作的基本命令。

(1)指令格式。计算机的指令由操作码字段和操作数字段两部分组成。

(2)指令长度。指令长度有固定长度的和可变长度的两种。有些RISC的指令是固定长度的,但目前多数计算机系统的指令是可变长度的。指令长度通常取8的倍数。

(3)指令种类。指令有数据传送指令、算术运算指令、位运算指令、程序流程控制指令、串操作指令、处理器控制指令等类型。

寻址方式

寻址方式有以下几种。

(1)立即寻址。立即寻址是指操作数作为指令的一部分而直接写在指令中,这种操作数称为立即数。

(2)寄存器寻址。寄存器寻址是指指令所要的操作数已存储在某寄存器中,或把目标操作数存入寄存器。

(3)直接寻址。直接寻址是指指令所要的操作数存放在内存中,在指令中直接给出该操作数的有效地址。

(4)寄存器间接寻址。寄存器间接寻址是指操作数在存储器中,操作数的有效地址用SI、DI、BX、BP这4个寄存器之一来指定。

(5)寄存器相对寻址。寄存器相对寻址是指操作数在存储器中,其有效地址是一个基址寄存器(BX、BP)或变址寄存器(SI、DI)的内容和指令中的8位/16位偏移量之和。

(6)基址加变址寻址。基址加变址寻址是指操作数在存储器中,其有效地址是一个基址寄存器(BX、BP)和一个变址寄存器(SI、DI)的内容之和。

(7)相对基址加变址寻址。相对基址加变址寻址是指操作数在存储器中,其有效地址是一个基址寄存器(BX、BP)的值、一个变址寄存器(SI、DI)的值和指令中的8位/16位偏移量之和。

复杂指令集计算机

在计算机发展的早期,计算机技术水平较低,硬件较为简单,由硬件实现的指令系统的功能也就简单,一般只有定点的加减及逻辑运算、数据传送和程序转移等数十条最基本的指令。随着计算机逻辑元件的迅猛发展,特别是超大规模集成电路的发展,机器的造价、体积、功耗及可靠性等方面都有了长足的发展;同时,随着计算机应用领域日益广泛,对指令系统功能的要求越来越高,使指令系统逐渐发展到几百种,寻址方式也更加灵活多样,具备这种指令系统的计算机称为复杂指令集计算机(Complex Instruction Set Computer, CISC)。

精简指令集计算机

在指令系统中只有大约20%的最简单的指令被经常使用,其使用频度达80%。若只保留20%的最简单的指令,使指令尽可能简单,从而设计一种硬件结构十分简单、执行速度很高的CPU,这就是精简指令集计算机(RISC)。

指令是指挥计算机完成各种操作的基本命令。

(1)指令格式。计算机的指令由操作码字段和操作数字段两部分组成。

(2)指令长度。指令长度有固定长度的和可变长度的两种。有些RISC的指令是固定长度的,但目前多数计算机系统的指令是可变长度的。指令长度通常取8的倍数。

(3)指令种类。指令有数据传送指令、算术运算指令、位运算指令、程序流程控制指令、串操作指令、处理器控制指令等类型。

关于系统可靠性的基本概念如下。

(1)系统的可靠性。系统的可靠性是指从系统开始运行(t=0)到某时刻t这段时间内能正常运行的概率,用R(t)表示。

(2)失效率。失效率是指单位时间内失效的元件数与元件总数的比例,通常用λ表示。当λ为常数时,可靠性与失效率的关系为R(t)=e-λt。

(3)平均无故障时间(MTBF)。平均无故障时间是指两次故障之间系统能正常工作的时间的平均值。它与失效率的关系为MTBF=1/λ。

(4)平均失效前时间(MTTF)。平均失效前时间是指从故障发生到机器修复平均所需要的时间。通常用平均修复时间(MTTR)来表示计算机的可维修性,即计算机的维修效率。

(5)可用性。可用性是指计算机的使用效率,它以系统在执行任务的任意时刻能正常工作的概率A来表示,即A=MTBF/(MTBF+MTTR)。

8. 计算机上采用的SSD(固态硬盘)实质上是( )存储器。

A. Flash

B. 磁盘

C. 磁带

D. 光盘

内存按字节编址,地址从AOOOOH到CFFFFH,共有(3)字节。若用存储容量为64K×8bit的存储器芯片构成该内存空间,至少需要(4)片。..

位于CPU与主存之间的高速缓冲存储器(Cache)用于存放部分主存数据的拷贝, 主存地址与Cache地址之间的转换工作由(1)完成。

在输入输出控制方法中,采用 (1) 可以使得设备与主存间的数据块传送无需CPU干预。

存储器是计算机的一个重要组成部分,它用来保存计算机工作所必需的程序和数据。正因为有了存储器,计算机才有信息记忆功能。

分类

1)按在计算机中的作用分类

按在计算机中的作用可分为内部存储器、外部存储器和缓冲存储器。

(1)内部存储器简称内存或主存。内存是主机的一个组成部分,它用来容纳当前正在使用的,或者经常要使用的程序或数据,CPU可以直接从内部存储器取指令或存取数据。

(2)外部存储器简称外存或辅存。外存也是用来存储各种信息的,但是CPU要使用这些信息时,必须通过专门的设备将信息先传送到内存中,因此外存存放相对来说不经常使用的程序和数据。另外,外存总是和某个外部设备相关的。

(3)缓冲存储器用于两个工作速度不同的部件之间,在交换信息过程中起缓冲作用。

2)按存储介质分类

按存储介质可分为半导体存储器、磁表面存储器和光电存储器。

3)按存取方式分类

按存取方式可分为随机存储器(RAM)、只读存储器(ROM)和串行访问存储器。

(1)随机存储器(Random Access Memory, RAM)又称为读写存储器,是指通过指令可以随机地、个别地对各个存储单元进行访问。它是易失性存储器,这种存储器一旦去掉其电源,则所保存的信息全部丢失。

(2)只读存储器(Read Only Memory, ROM)是一种对其内容只能读不能写入的存储器。它属于非易失性存储器,当去掉其电源后,所保存的信息仍保持不变。

(3)串行访问存储器(Serial Access Storage, SAS)是指对存储器的信息进行读写时,需要顺序地访问。

主存储器

1)主存储器的种类

主存储器一般由半导体随机存储器(RAM)和只读存储器(ROM)组成,其绝大部分由RAM组成。按所用元件类型来分有双极性和MOS存储器两类。前者存取速度比后者高,但集成度不如后者,价格也高,主要用于小容量存储器,后者主要用于大容量存储器。MOS存储器按存储元件在运行中能否长时间保存信息来分,有静态存储器(SRAM)和动态存储器(DRAM)两种。前者只要不断电,信息就不会丢失,而后者需要不断给电容充电才能使信息保持。由于后者密度大且较便宜,故使用较多。

2)主存储器的主要技术指标

衡量一个主存储器的性能指标主要为主存容量、可直接寻址空间、存储器存取时间、存储周期时间和带宽等。

(1)主存容量是指每个存储芯片所能存储的二进制的位数,也就是存储单元数乘以数据线位数。

(2)可直接寻址空间是由地址线位数确定的。例如,提供32位物理地址的计算机支持对4(232)GB的物理主存空间的访问。

(3)存储器存取时间又称为存储器访问时间,是指从启动一次存储器操作到完成该操作所经历的时间。

(4)存储周期时间是指连续启动两次独立的存储器操作所需间隔的最小时间。

(5)带宽是指存储器的数据传送率,即每秒传送的数据位数。

3)主存储器的构成

主存储器一般由地址寄存器、数据寄存器、存储矩阵、译码电路和控制电路组成。

(1)地址寄存器(MAR)用来存放由地址总线提供的将要访问的存储单元的地址码。

(2)数据寄存器(MDR)用来存放要写入存储矩阵或从存取矩阵中读取的数据。

(3)存储矩阵用来存放程序和数据的存储单元排成的矩阵。

(4)译码电路根据存放在地址寄存器中的地址码,在存储体中找到相应的存储单元。

(5)控制电路根据读写命令控制主存储器的各部分协作完成相应的操作。

4)主存储器的基本操作

要从存储器中取一个信息字,CPU必须指定存储器字地址,并进行"读"操作。CPU把信息字的地址送到MAR,经地址总线送往主存储器,同时CPU应用控制线发一个"读"请求。此后,CPU等待从主存储器发回来的回答信号,通知CPU"读"操作完成,说明存储字内容已经读出并放在数据总线上送入MDR。

为了存一个字到主存,CPU先将信息字在主存中的地址经MAR送到地址总线,并将信息字送到MDR,同时CPU发出"写"命令。此后,CPU等待从主存储器发回来的回答信号,通知CPU"写"操作完成,说明主存从数据总线接收到信息字并按地址总线指定的地址存储。

外存储器

外存储器的特点是容量大、价格低,但是存取速度慢,用于存放暂时不用的程序和数据。外存储器主要有磁盘存储器、磁带存储器和光盘存储器。磁盘是最常用的外存储器,通常分软磁盘和硬磁盘两类。目前,常用的外存储器有软盘、硬盘和光盘存储器。它们和内存一样,存储容量也是以字节为基本单位的。

1)软磁盘存储器

软磁盘是用柔软的聚酯材料制成圆形底片,在两个表面涂有磁性材料。目前,常用软盘的直径为3.5英寸。软磁盘安装在硬塑胶盒中,而且没有裸露部分,因此使盘片得到了更好的保护,信息在磁盘上是按磁道和扇区的形式来存放的。磁道即磁盘上的一组同心圆的信息记录区,它们由外向内编号,一般为0~79道。每条磁道被划成相等的区域,称为扇区。一般每磁道有9、15或18个扇区。每个扇区的容量为512B。一个软盘的存储容量可由下面的公式算出,即

软盘总容量=磁道数×扇区数×扇区字节数(512B)×磁盘面数(2)

例如,3.5英寸软盘有80个磁道,每条磁道18个扇区,每个扇区512B,共有两面,则其存储容量的计算公式为:

软盘容量=80×18×512×2=1 474 560B=1.44MB

扇区是软盘(或硬盘)的基本存储单元,每个扇区记录一个数据块,数据块中的数据按顺序存取。扇区也是磁盘操作的最小可寻址单位,与内存进行信息交换是以扇区为单位进行的。

在进行写入操作时,写保护开关先要对磁盘是否有写保护缺口进行检索,如果检测到有写保护缺口,则允许进行写操作;如果没有或被胶纸黏封,则不能进行写操作。

使用软磁盘应注意防磁、防潮、防污(灰尘和手摸)、防丢信息(写保护和勤复制)和防病毒(常加写保护,不使用来历不明的软磁盘)。

2)硬磁盘存储器

硬磁盘是由涂有磁性材料的铝合金圆盘组成的。目前常用的硬盘是3.5英寸的,这些硬盘通常采用温彻斯特技术,即把磁头、盘片及执行机构都密封在一个整体内,与外界隔绝,所以这种硬盘也称为温彻斯特盘。

硬盘的两个主要性能指标是硬盘的平均寻道时间和内部传输速率。一般来说,转速越高的硬盘寻道的时间越短,而且内部传输速率也越高,不过内部传输速率还受硬盘控制器Cache的影响。目前,市场上硬盘常见的转速有5400r/min、7200r/min,最快的平均寻道时间为8ms,内部传输速率最高为190MB/s。硬盘的每个存储表面被划分成若干个磁道(不同硬盘磁道数不同),每个磁道被划分成若干个扇区(不同的硬盘扇区数不同)。每个存储表面的同一道形成一个圆柱面,称为柱面。柱面是硬盘的一个常用指标。

硬盘的存储容量计算公式为

存储容量=记录面面数×每面磁道数×每扇区字节数×扇区数

例如,某硬盘有记录面15个,磁道数(柱面数)8894个,每道63扇区,每扇区512B,则其存储容量为

15×8894×512×63=4.3GB

使用硬盘应注意避免频繁开关机器电源,应使其处于正常的温度和湿度、无振动、电源稳定的良好环境。

3)光盘存储器

光盘指的是利用光学方式进行信息存储的圆盘。人们把采用非磁性介质进行光存储的技术称为第一代光存储技术,其缺点是不能像磁记录介质那样把内容抹掉后重新写入新的内容。把采用磁性介质进行光存储的技术称为第二代光学存储技术,其主要特点是可擦写。

光盘存储器可分成CD-ROM、CD-R和可擦除型光盘。

CD-ROM(Compact Disc-Read Only Memory),是只读型光盘,这种光盘的盘片是由生产厂家预先将数据或程序写入,出厂后用户只能读取,而不能写入或修改。CD-R(CD-Recordable),即一次性可写入光盘,但必须在专用的光盘刻录机中进行。可擦除型光盘可多次写入。

高速缓冲存储器

计算机的主-辅存层次解决了存储器的大容量和低成本之间的矛盾,但是在速度方面,计算机的主存和CPU一直有很大的差距,这个差距限制了CPU速度潜力的发挥。为了弥合这个差距,设置高速缓冲存储器(Cache)是解决存取速度的重要方法。就是在主存和CPU之间设置一个高速的容量相对较小的存储器,如果当前正在执行的程序和数据存放在这个存储器中,当程序运行时不必从主存取指令和数据,所以提高了程序的运行速度。它具有以下特点。

(1)位于CPU与主存之间。

(2)容量小,一般在几千字节到几兆字节之间。

(3)速度一般比主存快5~10倍,由快速半导体存储器制成。

虚拟存储器

主存的特点是速度快但容量小,CPU可直接访问。外存的特点是容量大和速度慢,CPU不能直接访问。用户的程序和数据通常放在外存中,因此需要经常在主存与外存之间取来送去,由用户来干预调度很不方便。虚拟存储器用来解决这个矛盾,使用户感到他可以直接访问整个内、外存空间,而不需用户干预。因此容量很大的速度较快的外存储器(硬磁盘)成为虚拟存储器主要组成部分。用户程序采用虚地址访问整个虚拟空间,而指令执行时只能访问主存空间。因此,必须进行虚实地址转换,把不在主存的单元内容调入主存某单元,再按转换的实地址进行访问。

9. 信息安全强调信息/数据本身的安全属性,下面( )不属于信息安全的属性。

A. 信息的秘密性

B. 信息的完整性

C. 信息的可用性

D. 信息的实时性

以下关于网络安全设计原则的说法,错误的是(39)。

代理ARP是指(22)。

下列网络攻击行为中,属于DoS攻击的是(42)。

信息系统安全是指确保以电磁信号为主要形式的在信息网络系统进行通信、处理和使用的信息内容,在各个物理位置、逻辑区域、存储和传输介质中处于动态和静态过程中的保密性、完整性和可用性,以及与人、网络、环境有关的技术安全、结构安全和管理安全的综合。

总的来说,信息系统安全就是要保证信息系统的用户在允许的时间内、从允许的地点、通过允许的方法,对允许范围内的信息进行被允许的处理。完整地构建信息系统的安全体系框架后,信息系统安全体系应当由技术体系、组织结构体系和管理体系共同构建。

信息系统安全属性分为3个方面,分别是可用性、保密性和完整性。任何对于信息可用性、保密性和完整性的破坏与攻击事件都有可能会引起信息安全事故或事件。

可用性是信息系统工程能够在规定条件下和规定的时间内完成规定的功能的特性。

保密性是信息不被泄露给非授权的用户、实体或过程,信息只为授权用户使用的特性。

完整性定义为保护信息及其处理方法的准确性和完整性。信息完整性一方面是指信息在利用、传输、存储等过程中不被删除、修改、伪造、乱序、重放和插入等,另一方面是指信息处理方法的正确性。

A. 国家版权局

B. 国家新闻出版署

C. 国家知识产权局

D. 地方知识产权局

李某受非任职单位委托,利用该单位实验室、实验材料和技术资料开发了一项软件产品。对该软件的权利归属,表达正确的是( )。

王某是一名软件设计师,按公司规定编写软件文档,并上交公司存档。这些软件文档属于职务作品,且(7)。

甲公司购买了一个工具软件,并使用该工具软件开发了新的名为“恒友”的软件,甲公司在销售新软件的同时,向客户提供工具软件的复..

根据《计算机软件保护条例》规定,软件著作权人对其创作的软件产品享有以下9种权利。

(1)发表权:即决定软件是否公之于众的权利。

(2)署名权:即表明开发者身份,在软件上署名的权利。

(3)修改权:即对软件进行增补、删节,或者改变指令、语句顺序的权利。

(4)复制权:即将软件制作一份或者多份的权利。

(5)发行权:即以出售或者赠与方式向公众提供软件的原件或复制件的权利。

(6)出租权:即有偿许可他人临时使用软件的权利。

(7)信息网络传播权:即以信息网络方式向公众提供软件的权利。

(8)翻译权:即将原软件从一种自然语言文字转换成另一种自然语言文字的权利。

(9)使用许可权、获得报酬权、转让权。

软件著作权自软件开发完成之日起生效。

(1)著作权属于公民。著作权的保护期为作者终生及其死亡后的50年(第50年的12月31日)。对于合作开发的,则以最后死亡的作者为准。值得注意的是,在1991实施的上一版条例中,保护期限是25年,而在最新的条例中,已经改为了50年。在作者死亡后,将根据继承法转移除了署名权之外的著作权。

(2)著作权属于单位。著作权的保护期为50年(首次发表后第50年的12月31日),若50年内未发表的,不予保护。单位变更、终止后,其著作权由承受其权利义务的单位享有。

当得到软件著作权人的许可,获得了合法的计算机软件复制品后,复制品的所有人享有以下权利。

(1)根据使用的需求,将该计算机软件安装到设备中(计算机、PDA等信息设备)。

(2)制作复制品的备份,以防止复制品损坏,但这些复制品不得通过任何方式转给其他人使用。

(3)根据实际的应用环境,对其进行功能、性能等方面的修改。但未经软件著作权人许可,不得向任何第三方提供修改后的软件。

如果使用者只是为了学习、研究软件中包含的设计思想、原理,而以安装、显示和存储软件等方式使用软件,可以不经软件著作权人的许可,不向其支付报酬。

根据著作权法及实施条例规定,著作权人对作品享有5种权利:

(1)发表权:即决定作品是否公之于众的权利。

(2)署名权:即表明作者身份,在作品上署名的权利。

(3)修改权:即修改或授权他人修改作品的权利。

(4)保护作品完整权:即保护作品不受歪曲、篡改的权利。

(5)使用权、使用许可权和获取报酬权、转让权:即以复制、表演、播放、展览、发行、摄制电影、电视、录像,或者改编、翻译、注释和编辑等方式使用作品的权利,以及许可他人以上述方式使用作品,并由此获得报酬的权利。

根据著作权法的相关规定,著作权的保护是有一定期限的。

(1)著作权属于公民。署名权、修改权、保护作品完整权的保护期没有任何限制,永远属于保护范围。而发表权、使用权和获得报酬权的保护期为作者终生及其死亡后的50年(第50年的12月31日)。作者死亡后,著作权依照继承法进行转移。

(2)著作权属于单位。发表权、使用权和获得报酬权的保护期为50年(首次发表后的第50年的12月31日),若50年内未发表的,不予保护。但单位变更、终止后,其著作权由承受其权利义务的单位享有。

当第三方需要使用时,需得到著作权人的使用许可,双方应签订相应的合同。合同中应包括许可使用作品的方式,是否专有使用,许可的范围与时间期限,报酬标准与方法,以及违约责任等。若合同未明确许可的权力,需再次经著作权人许可。合同的有效期限不超过10年,期满时可以续签。

对于出版者、表演者、录音录像制作者、广播电台、电视台而言,在下列情况下使用作品,可以不经著作权人许可、不向其支付报酬。但应指明作者姓名、作品名称,不得侵犯其他著作权。

(1)为个人学习、研究或欣赏,使用他人已经发表的作品。

(2)为介绍、评论某一个作品或说明某一个问题,在作品中适当引用他人已经发表的作品。

(3)为报道时事新闻,在报纸、期刊、广播、电视节目或新闻纪录影片中引用已经发表的作品。

(4)报纸、期刊、广播电台、电视台刊登或播放其他报纸、期刊、广播电台、电视台已经发表的社论、评论员文章。

(5)报纸、期刊、广播电台、电视台刊登或者播放在公众集会上发表的讲话,但作者声明不许刊登、播放的除外。

(6)为学校课堂教学或科学研究,翻译或者少量复制已经发表的作品,供教学或科研人员使用,但不得出版发行。

(7)国家机关为执行公务使用已经发表的作品。

(8)图书馆、档案馆、纪念馆、博物馆和美术馆等为陈列或保存版本的需要,复制本馆收藏的作品。

(9)免费表演已经发表的作品。

(10)对设置或者陈列在室外公共场所的艺术作品进行临摹、绘画、摄影及录像。

(11)将已经发表的汉族文字作品翻译成少数民族文字在国内出版发行。

(12)将已经发表的作品改成盲文出版。

11. 8条模拟信道采用TDM复用成1条数字信道,TDM帧的结构为8字节加1比特同步开销(每条模拟信道占1个字节)。若模拟信号频率范围为10~16kHz. 样本率至少为(11)样本/秒,此时数字信道的数据速率为(12)Mbps。

A. 8k

B. 10k

C. 20k

D. 32k

传输信道频率范围为10MHz~16MHz,采用QPSK调制,支持的最大速率为( )Mbps。

电话信道的频率为0~4kHZ ,若信噪比为30dB,则信道容量为(12)kb/s ,要达到此容量,至少需要(13)个信号状态。

设信道带宽为1000Hz,信噪比为30dB,则信道的最大数据速率约为( )b/s.

DM(Delta Modulation)即增量调制,又称ΔM调制,是最简单的有损预测编码方法,早期在数字电话中被采用,是一种最简单的差值脉冲编码。实际的采样信号与预测的采样信号的差的极性若为正,则用1表示,反之则用0表示。由于DM编码只用1位对声音信号进行编码,所以DM系统又称1位系统。

软件复用是指将已有的软件及其有效成分用于构造新的软件或系统。构件技术是软件复用实现的关键。

信号是当一个事件发生时产生的软中断,它将信号接收者从其正常的执行路径移开并触发相关的异步处理。本质上,信号通知其他任务或ISR运行期间发生的事件,与正常中断类似,这些事件与被通知的任务是异步的。信号的编号和类型依赖于具体的嵌入式系统的实现。通常,嵌入式系统均提供信号设施,任务可以为每个希望处理的信号提供一个信号处理程序,或是使用内核提供的默认处理程序,也可以将一个信号处理程序用于多种类型的信号。信号可以有被忽略、挂起、处理或阻塞等4种不同的响应处理。

信道是数据传输的通路,在计算机网络中信道分为物理信道和逻辑信道。

(1)物理信道。物理信道指用于传输数据信号的物理通路,由传输介质与有关通信设备组成。物理信道还可根据传输介质的不同而分为有线信道和无线信道,也可按传输数据类型的不同分为数字信道和模拟信道。

(2)逻辑信道。逻辑信道指在物理信道的基础上,发送与接收数据信号的双方通过中间结点所实现的逻辑联系,由此为传输数据信号形成的逻辑通路。逻辑信道可以是有连接的,也可以是无连接的。

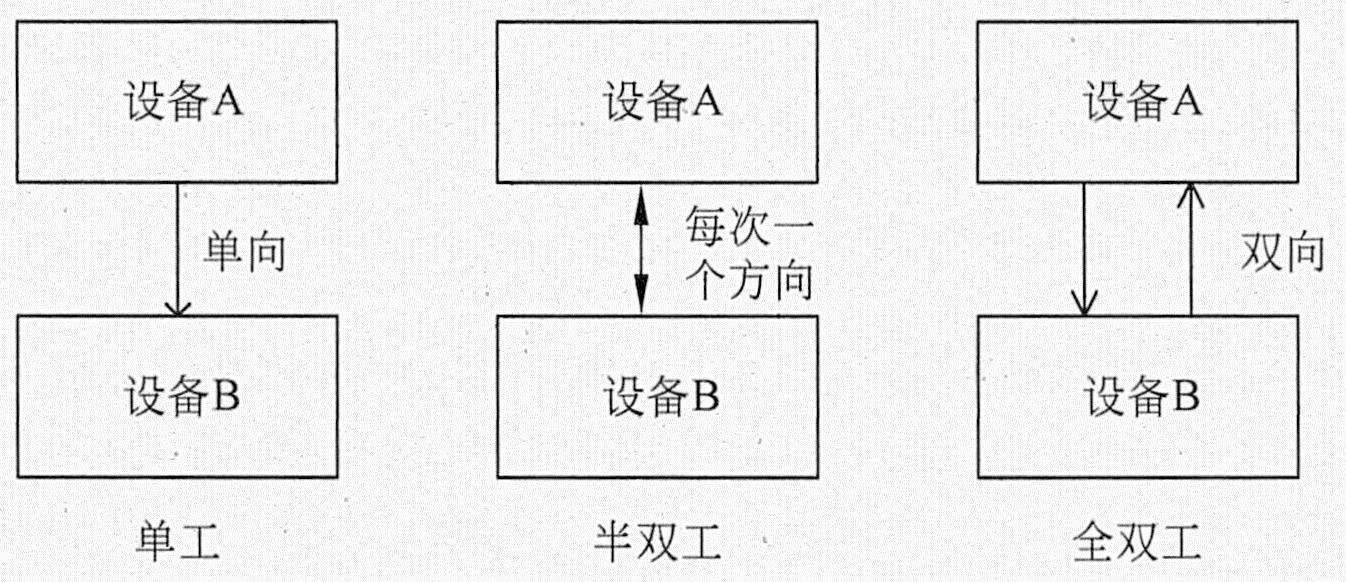

信道传输按信息传送的方向与时间可以分为单工、半双工、全双工三种传输方式。

(1)单工通信。单工通信就是单向传输,传统的电视、电台就是单工传输。单工传输能够节约传输的成本,但是没有了交互性。现在传统的电视向可以点播的电视方向发展,这使得必须对原来的单工传输的有线电视网络进行改造才能支持点播。

(2)半双工通信。半双工通信可以传输两个方向的数据,但是在一段时间内只能接受一个方向的数据传输,许多对讲机使用的就是半双工方式,当一方按下按钮说话时,不能听见对方的声音。这种方式也称为“双向交替”。对于数字通道,如果只有一条独立的传输通道,那么就只能进行半双工传输。对于模拟通道,如果接收和发送使用同样的载波频率,那么它也只能使用半双工的传输方式。

(3)全双工通信。全双工通信意味着两个方向的传输能够同时进行,电话是典型的全双工通信。要实现全双工通信,对于数字通道,必须有两个独立的传输路径。对于模拟通道,如果没有两条独立的路径,双方使用的载波频率不同,那么也能实现。另外还有一种“回声抵消”的方法,也能实现全双工通信。下图所示是单工、半双工和全双工示意图。

传输方式比较示意图

在电话通信中,电话线上传送的电信号是模拟用户声音大小的变化而变化的。这个变化的电信号无论在时间上或是在幅度上都是连续的,这种信号称为模拟信号。

模拟信号的优点就是直观、容易实现,但有两个明显的缺点,即保密性差和抗干扰能力差。

电信号在沿线路的传输过程中会受到外界和通信系统内部的各种噪声干扰,噪声和信号混合后难以分开,从而使通信质量下降。线路越长,噪声的积累也就越多。

12. 8条模拟信道采用TDM复用成1条数字信道,TDM帧的结构为8字节加1比特同步开销(每条模拟信道占1个字节)。若模拟信号频率范围为10~16kHz. 样本率至少为(11)样本/秒,此时数字信道的数据速率为(12)Mbps。

A. 0.52

B. 0.65

C. 130

D. 2.08

设信道带宽为3000Hz,信噪比为30dB,则信道可达到的最大数据速率约为(15) b/s。

设信道带宽为4000Hz,信噪比为30dB,按照香农定理,信道容量为(15)。

传输信道频率范围为10MHz~16MHz,采用QPSK调制,支持的最大速率为( )Mbps。

13. 在异步传输中,1位起始位,7位数据位,2位停止位,1位校验位,每秒传输200字符,采用曼彻斯特编码,有效数据速率是(13)kb/s, 最大波特率为(14)Baud。

A. 1.2

B. 1.4

C. 2.2

D. 2.4

设信道带宽为3400Hz,采用PCM编码,采样周期为125us,每个样本量化为128个等级,则信道的数据速率为(19).

在各种xDSL技术中,能提供上下行信道非对称传输的是(18),

xDSL技术中,能提供上下行信道非对称传输的是(39)。

曼彻斯特编码是一种双相码。上图中,用高电平到低电平的转换边表示0;用低电平到高电平的转换边表示1;位中间的电平转换边既表示数据代码,也作为定时信号使用。这种编码用在以太网中。

编码是指将量化后的样本值变成相应的二进制代码。通常,当量化级为N时,二进制位数为log2N。

例如,对声音数字化时,由于话音的最高频率是4kHz,所以采样速率是8kHz。对话音样本的量化用128个等级,因而每个样本用7位二进制数字表示。在数字信道上传输的速率是7×8000=56kb/s。

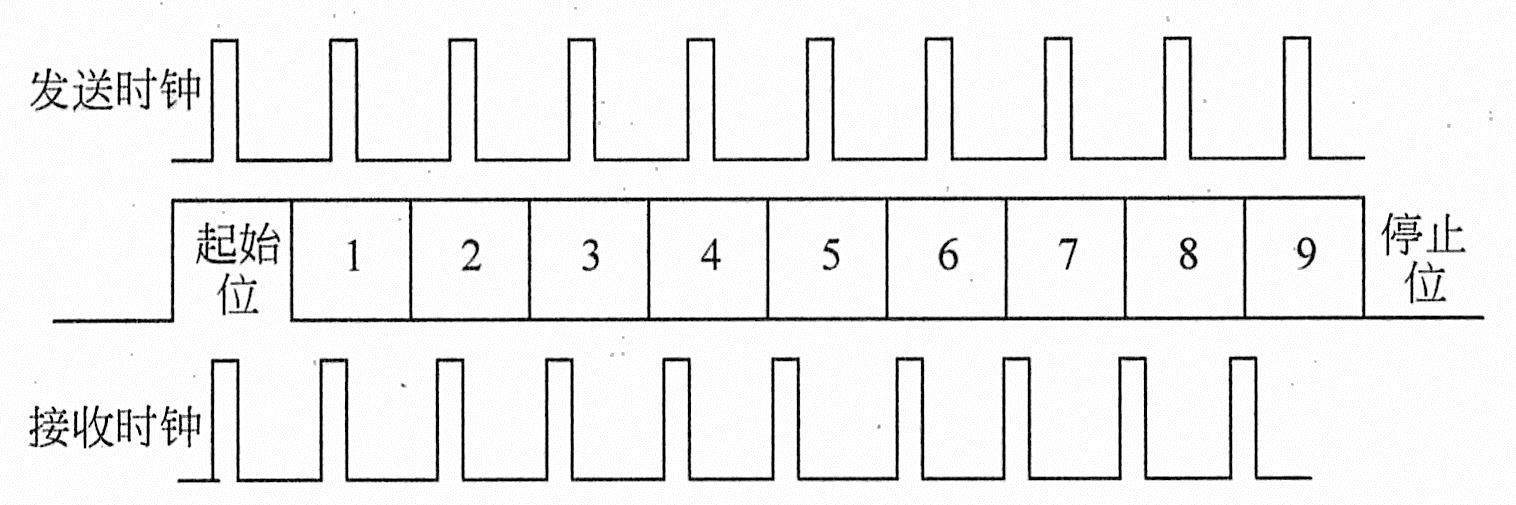

异步传输意味着传输的双方不需要使用某种方式来“对时”,所以它并不适合传送很长的数据,数据是按单个的字符传送的,每个字符被加上开始位和停止位,有时还会加上校验位。在不传输字符时,线路为空闲状态。传输时,这些位按照次序经过媒体,接收方在线路空闲时收到开始位,就开始了接收数据的过程。当收到停止位,意味着线路再次空闲,等待下一个字符的到来。

异步传输最重要的特点是简单而廉价,由于有开始位和停止位的存在,对双方的时钟精确度要求并不高。计算机的串口就是典型的异步传输的应用。

异步传输中发送和接收时钟不一致导致常常会引发差错,其中差错的示意图如下图所示。

异步传输发送和接收时钟不一致导致差错的示意图

因此可以看出异步传输很重要的工作之一,就是进行数据同步,这也是异步传输的主要缺点。由于异步传输额外的开销比较大,在没有校验位的情况下,用于同步的数据也要占传输总数据的20%,不利于进行高速、大量的数据传输。

14. 在异步传输中,1位起始位,7位数据位,2位停止位,1位校验位,每秒传输200字符,采用曼彻斯特编码,有效数据速率是(13)kb/s, 最大波特率为(14)Baud。

A. 700

B. 2200

C. 1400

D. 4400

设信号的波特率为1000Baud,信道支持的最大数据速率为2000b/s,则信道采用的调制技术为( )。

在地面上相隔2000km的两地之间通过卫星信道传送4000比特长的数据包,如果数据速率为64kb/s,则从开始发送到接收完成需要的时间是..

在相隔2000km的两地间通过电缆以4800b/s的速率传送3000比特长的数据包,从开始发送到接收完数据需要的时间是(19),如果用50Kb/s的..

A. 停等ARQ

B. 后退N帧ARQ

C. 选择重发ARQ

D. 最大限额ARQ

在采用CRC校验时,若生成多项式为G(X)=X5+X2+X+1,传输数据为1011110010101时,生成的帧检验序列为(28..

循环冗余校验标准CRC-16的生成多项式为G(x)=x16+x15+x2+1,它产生的校验码是(13)位。接收端发现..

一对有效码字之间的海明距离是(15)。如果信息为10位,要求纠正1位错,按照海明编码规则,最少需要增加的校验位是(16)位。

利用差错检测技术自动地对丢失帧和错误帧请求重发的技术称为ARQ(Automatic Repeat reQuest)技术。

1)停等ARQ协议

停等ARQ协议是停等流控技术和自动请求重发技术的结合。发送站发送一帧后必须等待应答信号,收到肯定应答信号ACK后继续发送下一帧;收到否定应答信号NAK后重发该帧;在一定的时间间隔内没有收到应答信号也必须重发。

2)连续ARQ协议

连续ARQ协议是滑动窗口技术和自动请求重发技术的结合。由于窗口尺寸开到足够大时,帧在线路上可以连续地流动,因此又称其为连续ARQ协议。根据出错帧和丢失帧处理上的不同,连续ARQ协议又分选择重发ARQ协议和后退N帧ARQ协议。

选择重发ARQ协议只重发出错的帧,其后面的帧被缓存。采用ARQ协议时,窗口的最大值应为帧编号数的一半,即W发=W收≤2k-1。

后退N帧ARQ协议是从出错处重发已发过的N个帧。窗口的大小限制为W≤2k-1。

微波技术通常要求在视距范围之内,而卫星通信技术则可以有效地解决这一问题。从某种意义上说,可以将通信卫星想象为天空中的一个大的微波中继器。

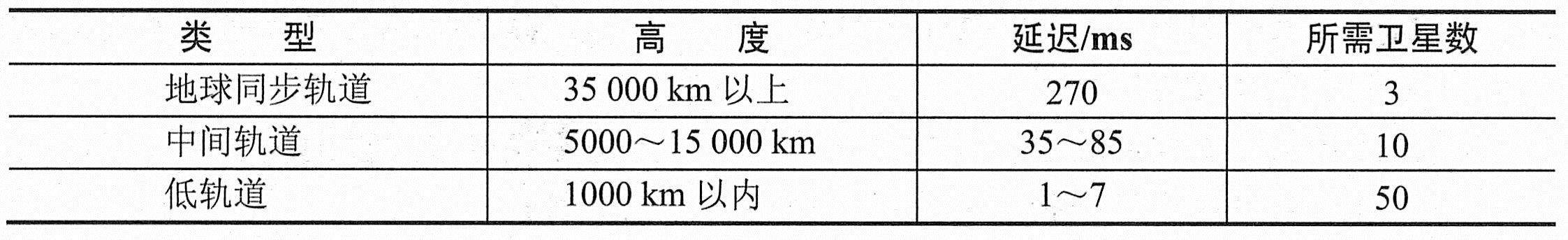

在通信卫星上,通常包含了几个异频发射应答器,它们分别监听频谱中的一部分,并对接收到的信号进行放大,然后在另一个频率上将放大的信号重新发射出去(防止与接收的信号发生干扰)。由于地球是球面的,因此卫星离地球越近,其覆盖范围也就越小,要实现覆盖全球的卫星总数也就越多。可以安全放置卫星的区域包括三类,如下表所示。

可以安全放置卫星的区域类型

下面就逐一简要地进行说明。

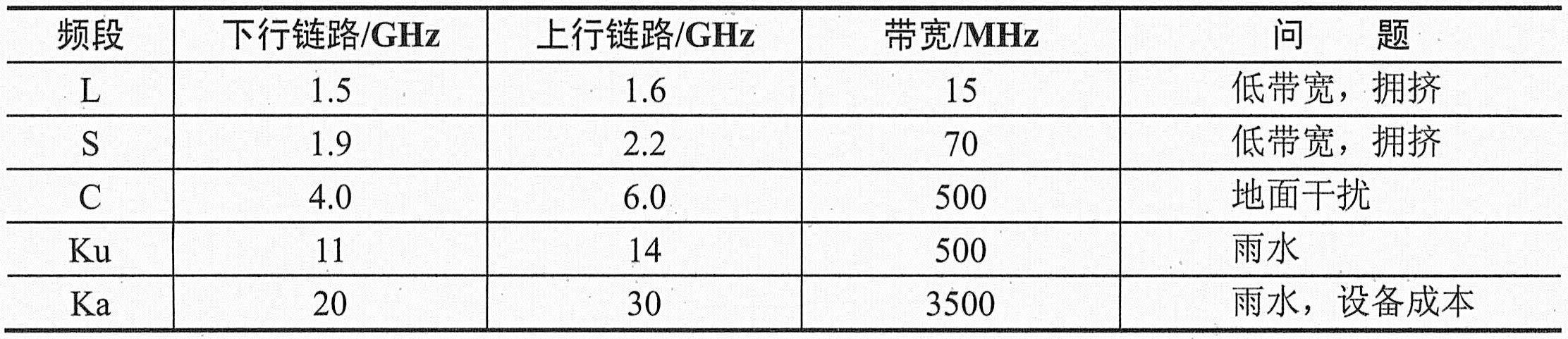

(1)地球同步轨道卫星(Geosynchronous Orbit,GEO)。

.轨道槽位:ITU分配,即卫星运行的轨道。

.频率:这也是争夺最激烈的部分,如下表所示。

GEO频率

.典型系统:VSAT(小孔终端,低成本的微型站),将通过中心站进行数据的转发例如,VSAT-2要发信息给VSAT-4,则先通过通信卫星站发到中心站,然后再由中心站通过卫星发送给VSAT-4,如下图所示。

使用中心站的卫星通信

(2)中间轨道卫星(Middle Earth Orbit,MEO):最典型的应用是由24颗卫星组成的全球卫星定位系统,很少用于通信领域。

(3)低轨道卫星(Least Earth Orbit,LEO):优点是延迟时间短,缺点则是卫星需要较多,最有代表性的LEO通信卫星系统有三个。

.铱星计划:由66颗卫星组成(原计划是77颗),覆盖全球的语音通信系统,轨道位于750 km上。

.Globalstar:由48颗卫星组成,它的最大特点是不仅可以通过地区交换,还可以通过卫星直接进行交换,它也是一个语音通信系统。

.Teledesic:定位于提供全球化、高带宽的Internet服务,计划达到为成千上百万的并发用户提供上行100Mb/s,下行720Mb/s的带宽,而每个用户则使用一个小、固定、VSAT类型的天线完成。它的设计是使用288颗卫星(现在实际上是使用30颗),排列成为12个平面,轨道位于1350 km。

16. 以下千兆以太网标准中,支持1000m以上传输距离的是( )。

A. 1000BASE-T

B. 1000BASE-CX

C. 100BASE-SX

D. 1000BASELX

在以太网中出于对( )的考虑,需设置数据帧的最小帧。

在快速以太网物理层标准中,使用两对5类无屏蔽双绞线的是(60)。

采用CSMA/CD协议的基带总线,其段长为1000m,中间没有中继器,数据速率为10Mb/s,信号传播速度为200m/μs,为了保证在发送期间能..

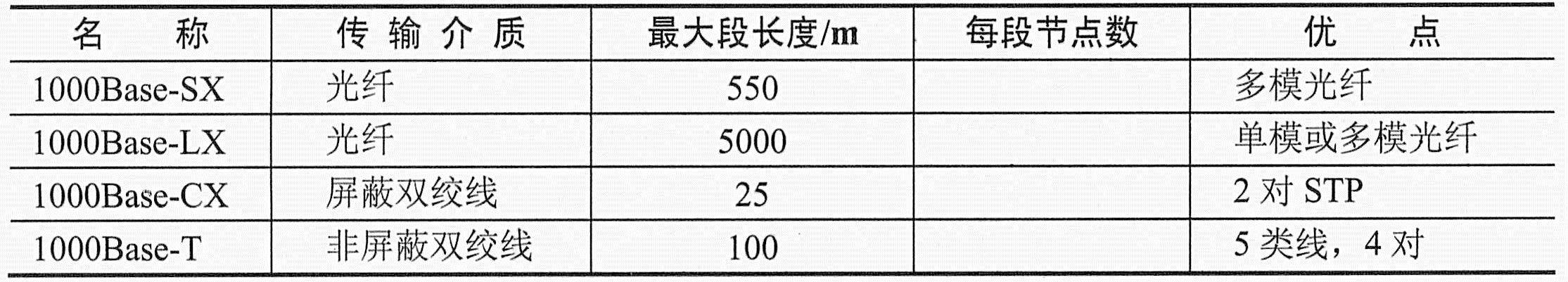

1000Mb/s以太网的传输速率更快,作为主干网提供无阻塞的数据传输服务。1996年3月,IEEE成立了802.3z工作组,最终制定的1Gb/s的以太网标准包括以下内容。

.1000Base-CX:使用两对STP和9芯D型连接器,最大段长为25m。

.1000Base-LX:使用一对62.5μm或50μm多模光纤,最大段长为550m;或使用9μm的单模光纤,最大段长为5km。

.1000Base-SX:使用一对62.5μm的多模光纤,最大段长为550m;或使用一对50μm的多模光纤,最大段长为525m。

.1000Base-TX:使用一对五类UTP,最大段长为100m。

实现1000Mb/s的数据速率,需要采用许多新的数据处理技术。首先是最小帧长需要扩展,以便在半双工的情况下增加跨距。另外,802.3z还定义了一种帧突发方式(Frame Bursting),使得一个站可以连续发送多个帧。最后物理层编码也采用了与10Mb/s不同的编码方式,即4B/5B或8B/9B编码法。

以太网是最早使用的局域网,也是目前使用最广泛的网络产品。以太网有10Mb/s、100Mb/s、1000Mb/s、10Gb/s等多种速率。

以太网传输介质

以太网比较常用的传输介质包括同轴电缆、双绞线和光纤三种,以IEEE 802.3委员会习惯用类似于10Base-T的方式进行命名。这种命名方式由三个部分组成:

(1)10:表示速率,单位是Mb/s。

(2)Base:表示传输机制,Base代表基带,Broad代表宽带。

(3)T:传输介质,T表示双绞线、F表示光纤、数字代表铜缆的最大段长。

传输介质的具体命名方案如下表所示,了解这些知识是十分必要的。

以太网传输介质表

以太网时隙

时间被分为离散的区间称为时隙(Slot Time)。帧总是在时隙开始的一瞬间开始发送。一个时隙内可能发送0,1或多个帧,分别对应空闲时隙、成功发送和发生冲突的情况。

设置时隙理由

在以太网规则中,若发生冲突,则必须让网上每个主机都检测到。信号传播整个介质需要一定的时间。考虑极限情况,主机发送的帧很小,两冲突主机相距很远。在A发送的帧传播到B的前一刻,B开始发送帧。这样,当A的帧到达B时,B检测到了冲突,于是发送阻塞信号。B的阻塞信号还没有传输到A,A的帧已发送完毕,那么A就检测不到冲突,而误认为已发送成功,不再发送。由于信号的传播时延,检测到冲突需要一定的时间,所以发送的帧必须有一定的长度。这就是时隙需要解决的问题。

在最坏情况下,检测到冲突所需的时间

若A和B是网上相距最远的两个主机,设信号在A和B之间传播时延为τ,假定A在t时刻开始发送一帧,则这个帧在t+τ时刻到达B,若B在t+τ-ε时刻开始发送一帧,则B在t+τ时就会检测到冲突,并发出阻塞信号。阻塞信号将在t+2τ时到达A。所以A必须在t+2τ时仍在发送才可以检测到冲突,所以一帧的发送时间必须大于2τ。

按照标准,10Mb/s以太网采用中继器时,连接最大长度为2500m,最多经过4个中继器,因此规定对于10Mb/s以太网规定一帧的最小发送时间必须为51.2μs。51.2μs也就是512位数据在10Mb/s以太网速率下的传播时间,常称为512位时。这个时间定义为以太网时隙。512位=64字节,因此以太网帧的最小长度为64字节。

冲突发生的时段

(1)冲突只能发生在主机发送帧的最初一段时间,即512位时的时段。

(2)当网上所有主机都检测到冲突后,就会停发帧。

(3)512位时是主机捕获信道的时间,如果某主机发送一个帧的512位时,而没有发生冲突,以后也就不会再发生冲突了。

提高传统以太网带宽的途径

以往被淘汰、传统的以太网是以10Mb/s速率半双工方式进行数据传输的。随着网络应用的迅速发展,网络的带宽限制已成为进一步提高网络性能的瓶颈。提高传统以太网带宽的方法主要有以下3种。

交换以太网

以太网使用的CSMA/CD是一种竞争式的介质访问控制协议,因此从本质上说它在网络负载较低时性能不错,但如果网络负载很大时,冲突会很常见,因此导致网络性能的大幅下降。为了解决这一瓶颈问题,“交换式以太网”应运而生,这种系统的核心是使用交换机代替集线器。交换机的特点是,其每个端口都分配到全部10Mb/s的以太网带宽。若交换机有8个端口或16个端口,那么它的带宽至少是共享型的8倍或16倍(这里不包括由于减少碰撞而获得的带宽)。

交换以太网能够大幅度的提高网络性能的主要原因是:

.减少了每个网段中的站点的数量;

.同时支持多个并发的通信连接。

网络交换机有三种交换机制:直通(Cut through)、存储转发(Store and forward)和碎片直通(Fragment free Cut through)。

交换式以太网具有几个优点:第一,它保留现有以太网的基础设施,保护了用户的投资;第二,提高了每个站点的平均拥有带宽和网络的整体带宽;第三,减少了冲突,提高了网络传输效率。

全双工以太网

全双工技术可以提供双倍于半双工操作的带宽,即每个方向都支持10Mb/s,这样就可以得到20Mb/s的以太网带宽。当然这还与网络流量的对称度有关。

全双工操作吸引人的另一个特点是它不需要改变原来10Base-T网络中的电缆布线,可以使用和10Base-T相同的双绞线布线系统,不同的是它使用一对双绞线进行发送,而使用另一对进行接收。这个方法是可行的,因为一般10Base-T布线是有冗余的(共4对双绞线)。

高速服务器连接

众多的工作站在访问服务器时可能会在服务器的连接处出现瓶颈,通过高速服务器连接可以解决这个问题。使用带有高速端口的交换机(如24个10Mb/s端口,1个100Mb/s或1000Mb/s高速端口),然后再把服务器接在高速端口上并使用全双工操作。这样服务器就可以实现与网络200Mb/s或2000Mb/s的连接。

以太网的帧格式

以太网帧的格式如下图所示,包含的字段有前导码、目的地址、源地址、数据类型、发送的数据,以及帧校验序列等。这些字段中除了数据字段是变长以外,其余字段的长度都是固定的。

以太网的帧结构

注:字段的长度以字节为单位

前导码(P)字段占用8字节。

目的地址(DA)字段和源地址(SA)字段都是占用6字节的长度。目的地址用于标识接收站点的地址,它可以是单个的地址,也可以是组地址或广播地址,当地址中最高字节的最低位设置为1时表示该地址是一个多播地址,用十六进制数可表示为01:00:00:00:00:00,假如全部48位(每字节8位,6字节即48位)都是1时,该地址表示是一个广播地址。源地址用于标识发送站点的地址。

类型(Type)字段占用两字节,表示数据的类型,如0x0800表示其后的数据字段中的数据包是一个IP包,而0x0806表示ARP数据包,0x8035表示RARP数据包。

数据(Data)字段占用46~1500个不等长的字节数。以太网要求最少要有46字节的数据,如果数据不够长度,必须在不足的空间插入填充字节来补充。

帧校验序列(FCS)字段是32位(即4字节)的循环冗余码。

17. 综合布线系统中,用于连接各层配线室,并连接主配线室的子系统为( )。

A. 工作区子系统

B. 水平子系统

C. 垂直子系统

D. 管理子系统

建筑物综合布线系统中工作区子系统是指(56)。

EIA/TIA-568标准规定,在综合布线时,如果信息插座到网卡之间使用无屏蔽双绞,布线距离最大为(67) m。

建筑物综合布线系统中的干线子系统是(66),水平子系统是(67)。

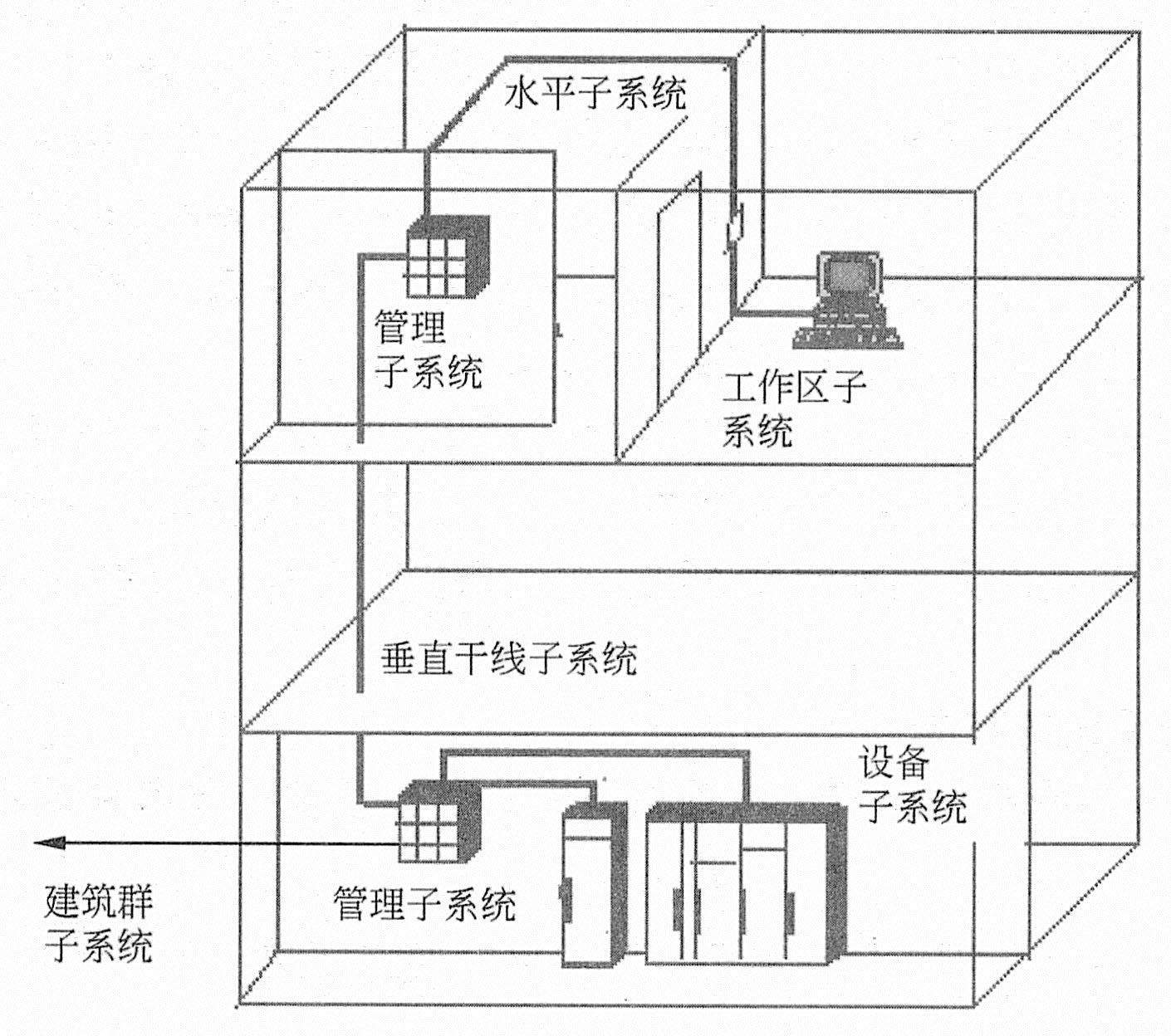

综合布线系统(Premises Distributed System,PDS)是一种集成化通用传输系统,是在楼宇和园区范围内,利用双绞线或光缆来传输信息,可以连接电话、计算机、会议电视和监视电视等设备的结构化信息传输系统。

综合布线系统使用标准的双绞线和光纤,支持高速率的数据传输。这种系统使用物理分层星型拓扑结构,积木式、模块化设计,遵循统一标准,使系统的集中管理成为可能,也使每个信息点的故障、改动或增删不影响其他的信息点,使安装、维护、升级和扩展都非常方便,并节省了费用。

综合布线系统可分为6个独立的系统(模块),如下图所示。

综合布线系统

(1)工作区子系统。工作区子系统由终端设备连接到信息插座之间的设备组成,包括信息插座、插座盒、连接跳线和适配器。

(2)水平区子系统(水平干线子系统、水平子系统)。水平区子系统应由工作区用的信息插座,以及楼层分配线设备至信息插座的水平电缆、楼层配线设备和跳线等组成。一般情况下,水平电缆应采用4对双绞线电缆。在水平子系统有高速率应用的场合,应采用光缆,即光纤到桌面。水平子系统根据整个综合布线系统的要求,应在二级交接间、交接间或设备间的配线设备上进行连接,以构成电话、数据、电视系统和监视系统,并方便进行管理。

(3)管理间子系统。管理间子系统设置在楼层分配线设备的房间内。管理间子系统应由交接间的配线设备,以及输入输出设备等组成,也可应用于设备间子系统中。管理间子系统应采用单点管理双交接。交接场的结构取决于工作区、综合布线系统规模和所选用的硬件。在管理规模大、复杂、有二级交接间时才设置双点管理双交接。在管理点,应根据应用环境用标记插入条来标出各个端接场。

(4)垂直干线子系统(垂直子系统、干线子系统)。通常是由主设备间(如计算机房、程控交换机房)提供建筑中最重要的铜线或光纤线主干线路,是整个大楼的信息交通枢纽。一般它提供位于不同楼层的设备间和布线框间的多条连接路径,也可连接单层楼的大片地区。

(5)设备间子系统。设备间是在每一幢大楼的适当地点设置进线设备,进行网络管理及管理人员值班的场所。设备间子系统应由综合布线系统的建筑物进线设备、电话、数据、计算机和不间断电源等各种主机设备及其保安配线设备等组成。

(6)建筑群子系统(楼宇子系统)。建筑群子系统将一栋建筑的线缆延伸到建筑群内的其他建筑的通信设备和设施。它包括铜线、光纤,以及防止其他建筑电缆的浪涌电压进入本建筑的保护设备。在设计建筑群子系统时,应考虑地下管道铺设的问题。

在综合布线系统的技术指标和质量参数方面,要遵循《综合布线系统工程设计规范》(GB50311—2007)和《综合布线系统工程验收规范》(GB50312—2007)的要求。考生要熟记这两个规范里的技术要求和参数。软考在线教育软考学院(www.csairk.com)的法律法规栏目有该规范的完整文本,在此不再转载。

1.概念及相关标准

综合布线系统(Premises Distribution System,PDS)是楼宇和园区范围内,在统一的传输介质上建立的可以连接电话、计算机、会议电视和监视电视等设备的结构化信息传输系统。

目前在综合布线领域被广泛遵循的标准是EIA/TIA-568A。在此标准中把综合布线系统分为6个子系统:建筑群子系统、设备间子系统、垂直干线子系统、管理子系统、水平子系统和工作区子系统,如下图所示。

EIA/TIA-568A标准中描述的综合布线系统

各子系统的功能如下:

.工作区子系统:实现工作区终端设备与水平子系统之间的连接,由终端设备连接到信息插座的连接线缆组成。工作区常用设备是计算机、网络集散器(Hub或Mau)、电话、报警探头、摄像机、监视器和音响等。

.水平子系统:实现信息插座和管理子系统(跳线架)间的连接,将用户工作区引至管理子系统:系统中常用的传输介质是4对UTP(非屏蔽双绞线),它能支持大多数现代通信设备。如果需要某些宽带应用时,可以采用光缆。信息出口采用插孔为ISDN8芯(RJ45)的标准插口,每个信息插座都可灵活地运用,并根据实际应用要求可随意更改用途。

.管理子系统:由交连、互连配线架组成。管理点为连接其他子系统提供连接手段。交连和互连允许将通信线路定位或重定位到建筑物的不同部分,以便能更容易地管理通信线路,使在移动终端设备时能方便地进行插拔。互连配线架根据不同的连接硬件分为楼层配线架(箱)IDF和总配线架(箱)MDF,IDF可安装在各楼层的干线接线间,MDF一般安装在设备机房。

.垂直干线子系统:实现计算机设备、程控交换机(PBX)、控制中心与各管理子系统间的连接,是建筑物干线电缆的路由。该子系统通常是两个单元之间,特别是在位于中央点的公共系统设备处提供多个线路设施。系统由建筑物内所有的垂直干线多对数电缆及相关支撑硬件组成,以提供设备间总配线架与干线间楼层配线架之间的干线路由。常用介质是大对数双绞线电缆和光缆。

.设备子系统:由设备间中的电缆、连接器和有关的支撑硬件组成,作用是将计算机、PBX、摄像头、监视器等弱电设备互连起来并连接到主配线架上。设备包括计算机系统、网络集线器(Hub)、网络交换机(Switch)、程控交换机(PBX)、音响输出设备、闭路电视控制装置和报警控制中心等。

.建筑群子系统:将一个建筑物的电缆延伸到建筑群的另外一些建筑物中的通信设备和装置上,是结构化布线系统的一部分,支持提供楼群之间通信所需的硬件。它由电缆、光缆和入楼处的过流过压电气保护设备等相关硬件组成,常用介质是光缆。

2.综合布线系统的范围

综合布线的范围应根据建筑工程项目范围来定,主要有单幢建筑和建筑群体两种范围。

.单幢建筑:一般是指在整幢建筑内部敷设的通信线路,还应包括引出建筑物的通信线路。

.建筑群体:综合布线系统工程范围除包括每幢建筑内的通信线路外,还需包括各幢建筑之间相互连接的通信线路。

上述范围是从基本建设和工程管理的要求考虑的,与今后的业务管理和维护职责等的划分范围有可能不同。因此,综合布线系统的具体范围应根据网络结构、设备布置和维护办法等因素来划分。

3.综合布线系统的适用场合和服务对象

综合布线系统的适用场合和服务对象有以下几类:

.商业贸易类型:如商务贸易中心、金融机构、高级宾馆饭店、股票证券市场和高级商城大厦等高层建筑。

.综合办公类型:如政府机关、群众团体、公司总部等办公大厦以及办公、贸易和商业兼有的综合业务楼和租赁大楼。

.交通运输类型:如航空港、火车站、长途汽车客运枢纽站、江海港区城市公共交通指挥中心等。

.新闻机构类型:如广播电台、电视台和新闻通信及报社业务楼等。

.其他重要建筑类型:如医院、急救中心、科学研究机构、高等院校和工业企业及气象中心的高科技业务楼等。

A. 信号反射引起的衰减

B. 传输距离引起的发射端的能量与接收端的能量差

C. 光信号通过活动连接器之后功率的减少

D. 传输数据时线对间信号的相互泄漏

以下关于光纤的说法中,错误的是( )。

以下关于光纤通信的叙述中,正确的是(13)。

关于单模光纤,下面的描述中错误的是( )。

测试工作伴随着整个网络工程的全过程,无论是布线安装还是系统调试,都需要进行反复的测试和确定。

测试计划

测试计划应包括下列5个方面的内容。

1)简要说明

简要说明包括工程的概况和需要达到的主要指标。

2)测试内容

测试内容包括逐项列出的测试步骤、名称、内容和预期达到的目标。

3)测试清单

测试清单是对每项测试内容列出测试的部位和参与测试的单位,包括进度的安排、测试工具和相应的条件(设备和软件等)。

4)测试设计说明

测试设计说明是对每项测试内容的测试设计进行考虑,包括测试的控制方式、输入条件和预期的输出结果。

5)评价准则

评价准则用来说明测试所能检查的范围及其局限性,以及用来判断测试工作是否通过的评价尺度,包括合理的输出结果、测试输出结果与预期输出结果之间容许出现的偏差范围。

测试工作完成后,应提交一份测试分析报告。该报告主要包括下列内容:概要说明、测试结果、结论、原因分析、建议和评价。

网络测试

网络测试是对网络设备、网络系统以及网络对应用的支持进行检测,以展示和证明网络系统能否满足用户在性能、安全性、易用性、可管理性等方面需求的测试。网络测试的实施一般包括以下环节。

◆根据测试目的,确定测试目标。

◆在对相关网络技术和实现细节透彻掌握的基础上,设计测试方案。

◆建立网络负载模型。

◆配置测试环境,包括测试工具的选择及必要的测试工具的研发。

◆采集和整理数据。

◆分析和解释数据。

◆准确、直观、形象地表示测试结果。

网络测试包括网络设备测试、网络系统测试和网络应用测试3个层次。

1)网络设备测试

网络设备测试主要包括以下几个方面:功能测试、可靠性和稳定性测试、一致性测试、互操作性测试和性能测试等。

(1)功能测试用来验证产品是否具有设计的每一项功能。

(2)可靠性和稳定性测试往往通过加重负载的办法来分析和评估系统的可靠性和稳定性。

(3)一致性测试用来验证产品的各项功能是否符合标准。

(4)互操作性测试用来考查一个网络产品是否能在不同厂家的多种网络产品互联的网络环境中很好地工作。网络产品不同于其他产品的最大特点是必须符合标准,不同的网络产品之间要能互操作。

(5)性能测试的主要目标是分析产品在各种不同的配置和负载条件下的容量和对负载的处理能力,如交换机的吞吐量、转发延迟等。

典型的网络设备性能测试方法有两种:第一种是将设备放在一个仿真的网络环境中进行测试,第二种是使用专用的网络测试设备对产品进行测试。

2)网络系统测试和网络应用测试

网络系统测试除了普通意义上的物理连通性、基本功能和一致性的测试以外,主要包括网络系统的规划验证测试、网络系统的性能测试、网络系统的可靠性与可用性的测试与评估、网络流量的测量和模型化等。

(1)网络系统的规划验证测试主要采用的两个基本手段是模拟和仿真。

◆模拟是通过软件的办法,建立网络系统的模型,模拟实际网络的运行。通过设定各种配置和参数模拟系统的行为,对系统的容量、性能以及对应用的支撑程度给出定量的评价。这对于大型网络的规划设计是不可缺少的环节。

◆仿真是指通过建立典型的试验环境,仿真实际的网络系统。规划验证测试的目的在于分析所采用的网络技术的可行性和合理性,网络设计方案的合理性,所选网络设备的功能、性能等是否能够合理地、有效地支持网络系统的设计目标。

(2)网络系统的性能测试是指通过对网络系统的被动测量和主动测量来确定系统中站点的可达性、网络系统的吞吐量、传输速率、带宽利用率、丢包率、服务器和网络设备的响应时间、产生最大网络流量的应用和用户,以及服务质量等。此项工作同时可以发现系统的物理连接和系统配置中的问题,确定网络瓶颈,发现网络问题。测试设备记录一段时间内的网络流量,实时和非实时地分析数据。被动测量不干涉网络的正常工作,不影响网络的性能。主动测量向网络发送特定类型的数据包或网络应用,以便分析系统的行为。

(3)网络系统的可靠性与可用性的测试与评估。系统可用性取决于系统的可靠性(MTTF)及可维护性(MTTR)的高低,其中可靠性是指系统服务多久不中断,可维护性是指服务中断后多久可恢复。三者之间满足如下关系:

System Usability=MTTF/(MTTF+MTTR)*100%

其中,MTTF是指平均无故障时间,MTTR是指平均故障修复时间,MTBF是指平均故障间隔时间。有MTBF=MTTF+MTTR,故

System Usability=MTTF/MTBR*100%

(4)网络流量的测量和模型化。网络流量的测量和模型化对于分析网络性能和带宽的利用率、指导网络流量管理、开发高效的网络应用十分重要。这方面的工作主要有以下几个方面。

◆产生已知特征的流量,使该流量沿网络传播,最后回到测试仪。记录和分析流量特性的任何改变(如延迟漂移)。

◆对链路总体流量的测量和传输时间、吞吐量、带宽利用率等进行分析。

◆分析特定流量的特征和提供的QoS;收集一个时间段内的测量数据进行分析,分析流量沿网络传播过程中流量特征的变化和网络流量的统计行为,建立流量模型。

(5)网络应用层次上的测试则主要体现在测试网络对应用的支持水平,如网络应用的性能和服务质量的测试等。例如,部署基于IP的语音传输VoIP时,最直接的问题是网络中的交换机和路由器设备能否有效地支持语音传输,网络能支持多大的语音流量、多少个语音通道;如果网络支持VoIP,对网络的其他业务特别是关键业务,会产生什么样的影响;网络是否支持服务质量QoS。这些问题都需要通过网络应用测试来回答。

(6)网络系统测试的核心工具是协议分析仪。这是一种专用的网络测试设备,它能够连接到网络上,产生并向网络发送数据,捕捉网络数据,分析数据。协议分析仪一般具有网络监测、故障查找、协议解码和流量产生等功能。

网络设备安全性测试

现在有很多新型网络设备尤其是网络边缘路由器增加了防护功能,阻止了人为、故意的网络攻击。然而,提供的防护会不会对正常数据转发造成影响?有什么样的影响?这些很难从理论上估计,需要进行必要的网络设备安全性测试。

本节提到的测试项,主要是验证网络设备所提供的基本安全功能,并检测这些安全功能项对网络设备运行造成的影响。这些测试项分为访问列表测试和DOS攻击测试两大类。

1)访问列表测试

访问列表测试用于检测边缘路由器的访问列表能否起到防火墙的作用,访问列表测试控制网络传输过滤数据报文,访问列表测试阻止或允许数据报文通过网络接口。过滤依据可以是源地址、目的地址和上层协议号。边缘路由器通过将进入或离开的数据报文与访问列表中的过滤项进行比较,决定允许或阻止数据报文通过。对于边缘路由器能提供的访问列表容量,以及不断变化的访问列表对数据转发的影响都要进行测试。

2)DOS攻击测试

DOS攻击测试用于检测边缘路由设备抵抗"拒绝服务(DOS)攻击"的能力。当设备由于伪造的服务请求和虚假的传输而变得非常繁忙时,就无法响应正常的服务请求,从而造成损失。DOS攻击测试考验网络设备检测并阻止某种特定攻击的能力,并在检测受到某种攻击、设备超负荷运行的情况下,正常传输转发性能所受的影响。

具体的网络设备安全性测试项目如下。

◆访问列表性能测试。

◆虚假源地址攻击测试。

◆LAND攻击检查。

◆SYN风暴检查。

◆Smurf攻击检查。

◆Ping风暴检查。

◆Teardrop攻击检查。

◆Ping to Death检查。

性能测试

性能测试包括可靠性测试、功能/特性测试、吞吐量测试、衰减测试、容量规划测试、响应时间测试、可接受性测试和网络瓶颈测试等。

1)可靠性测试

可靠性测试是使被测网络在较长时间内(通常是24~72小时)经受较大负载,通过监视网络中发生的错误和出现的故障,验证在高强度环境中网络系统的存活能力,也就是它的可靠性。可靠性测试可作为接受性测试的一部分,在产品评估测试中可作为比较测试或作为产品升级进行的衰减测试的一部分。采用的负载模式很重要,越贴近真实负载模式越好。可靠性测试中使用网络分析仪监控网络运行,捕获网络错误。

通常在较长时间段内和持续负载下,不同网络具有不同级别的存活度。如果测试时间足够长、负载足够大,所有可靠性测试最终都会失败。

可靠性测试应用于网络生命周期中的以下3个阶段。

◆计划:作为产品评估测试的一部分,比较不同产品或建立要求规范。

◆开发:验证计划中的要求是否能在系统中完全实现。

◆组建:作为可接受性测试的一部分,在网络运行前进行,核实系统是否达到要求。

2)功能/特性测试

特性测试核实的是单个命令和应用程序功能,通常用较小的负载完成,关注的是用户界面、应用程序的操作以及用户与计算机之间的互操作。特性测试通常由开发人员在他们的工作台上完成,或是在一个小型网络环境下由测试人员完成。

功能测试是面向网络的,核实的是应用程序的多用户特征和在重负载下后台功能是否能正确地执行,关注的是当多个用户正在运行应用程序时,网络和文件系统或数据库服务器之间的交互。功能测试要求网络的配置和负载非常接近于运行环境下的模式。该测试可以在运行网络或独立网络实验室里完成。它只应用于网络生命周期中的以下3个阶段。

◆开发:用于核实在期望的运行模式下,在多用户环境里,应用程序的运行性能是否达到要求。

◆组建:在应用程序安装前完成,可独立进行,也可作为接受性测试的一部分,用于核实在期望的运行模式下,应用程序的运行性能是否达到要求。

◆运行:该阶段测试是在应用程序运行后进行的,如果在运行系统中遇到了问题,该阶段测试用于核实应用程序是否如最初应用时那样工作。

3)吞吐量测试

吞吐量测试和应用程序的响应时间测试相似,但检测的是每秒钟传输数据的字节数和数据报文数,而不是响应时间。它用于检测服务器、磁盘子系统、适配卡/驱动连接、网桥、路由器、集线器、交换器和通信连接。吞吐量测试用于测量网络性能、找到网络瓶颈,以及比较不同产品的性能。

吞吐量测试不使用程序脚本,它借助某些软件对网络服务器执行文件输入/输出操作来产生流量,或通过某些软件在网络上发送专门的数据报文或帧。该测试应用于网络生命周期的以下几个阶段。

◆计划:用于比较网络产品,为模拟网络节点提供运行特征和要求规范。

◆开发:用于核实网络组件以及整个网络是否达到规范要求的水平。

◆组建:可独立进行或作为可接受性测试的一部分,在网络组件或整个网络正式运行之前核实它们是否满足规范的要求。

4)衰减测试

衰减测试是将硬件或软件的新版本与当前版本在性能、可靠性和功能等方面进行比较,同时验证产品升级对网络的性能不会有不良影响。衰减测试混杂了很多为完成其他测试任务要进行的测试。衰减测试的关键是要保证被测组件应是运行网络中最关键或最脆弱的组件。

衰减测试不强调升级版的新特性。新特性测试在衰减测试之前作为功能/特征测试的一部分就已完成。尽管新产品应该解决了当前版本中的错误,但它们也经常存在一些以前没有出现过的错误,如果这些错误发生在产品的关键部分,将会引起严重问题。衰减测试不需要测试产品的所有特性,但网络用户正常运行所依靠的关键功能必须在测试之列。

衰减测试应用于网络生命周期的以下两个阶段。

◆开发:用于核实产品升级版是否能满足性能、互操作性和可靠性的要求。

◆升级:在采用升级版本之前用该项测试来比较升级版和当前版,看升级版是否和当前版一样满足性能、互操作性和可靠性的要求。

5)容量规划测试

容量规划测试用于检测当前网络中是否存在多余的容量空间。当网络承受的总负载超过网络总容量时,网络的性能或吞吐量就有可能下降,所以在网络负载接近这一临界点(网络的最大容量)前,就要根据负载增长的幅度扩充网络资源。

进行该项测试要逐渐增加网络负载,直到网络的运行性能、可接受的水平或吞吐量不断下降,达不到设计所要求的水平为止。网络运行负载和网络最大吞吐量之间的差额就是现有系统的冗余量。

容量规划测试应用于网络生命周期的以下3个阶段。

◆计划:用于估计实施该系统所需要的资源,也可用于成本分析和制定预算。

◆开发:检测系统要求的资源是否满足特定的响应时间和吞吐量的要求。

◆升级:当系统响应时间或吞吐量下降时,重新选取网络组件。

6)响应时间测试

响应时间测试用于检测系统完成一系列任务所需的时间,本项测试是用户最关心的。对于表示层,如微软的Windows,该测试是指在不同桌面之间切换或装载新负载所需的时间。在不同负载即不同实际或模拟用户的数目下运行这一实验,可对每个被测试的应用程序生成一个负载—响应时间曲线。

在应用程序测试中,可执行一系列典型网络动作的命令,如打开、读、写、查找和关闭文件,这些命令提供了最好的负载模拟。例如,对每个进行测试的工作站,检测它在几秒内能完成这些命令。

响应时间测试应用于网络生命周期的以下几个阶段。

◆计划:使用模拟应用程序进行,检测规范要求的各项网络服务。

◆开发:检验规范要求的网络服务是否正在被实现。

◆组建:在接受和组建之前,核实规范要求下的网络服务是否已经被实现。

◆运行:检测网络服务的基准和变化,这可能是针对系统质量的最好测试。

响应时间测试应该包括对系统可靠性的检测。常见的可靠性问题,如在路由器或服务器中大量丢失数据报文或由于网络组件故障引发大量坏数据报文,将严重影响网络的响应时间,因此在整个测试期间都应用网络分析仪监视系统错误。

7)可接受性测试

可接受性测试是在系统正式实施前的"试运行"。它是一个非常有效的方法,可确保新系统能提供良好而稳定的性能。和衰减测试一样,可接受性测试中也包含多项测试,如响应时间测试、稳定性测试和功能/特性测试。

可接受性测试应用于许多领域,但在安装或升级网络前应进行的网络可接受性测试则经常被忽略,而事实上,可接受性测试能为网络购买者在经济和技术上提供有力的保证和参考。

可接受性测试可以仅在新增加的部件上完成,将已存在的负载加上新增程序或新增组件可能产生的负载作为测试使用的负载。

可接受性测试应用于网络生命周期的以下两个阶段。

◆开发:在开发阶段前定期执行,用来核实要求的标准是否可行。

◆组建:在网络投入运行之前应用,用来核实系统是否满足所有要求。

8)网络瓶颈测试

通过网络瓶颈测试可以找到导致系统性能下降的瓶颈。测试中需要测试和计算系统的最大吞吐量,然后再在单个网络组件上进行该项测试,明确各组件的最大吞吐量。通过计算单个组件的最大吞吐量和系统最大吞吐量之间的差额,就能发现系统瓶颈的位置以及哪些组件有多余的容量。

系统瓶颈在不同的测试案例中出现的位置可能有所变化。例如,一个客户业务应用程序测试可能表明服务器是系统的瓶颈,而对一个电子邮件系统的测试则可能表明广域网连接才是网络的限制因素。如果可以在测试的环境中重现引起问题的负载,那么这样的测试结果对解决问题将有很大帮助。

瓶颈测试应用于网络生命周期的以下两个阶段。

◆组建:可以作为容量计划的一部分,用于帮助相关人员明确影响网络性能和响应时间的瓶颈位置。

◆运行:作为故障检测的一部分,帮助相关人员找出影响网络性能或引起系统问题的网络瓶颈。

测试报告

测试报告是整个项目的第一份供大家交流和供领导查阅的报告,人们对工程的满意程度和对工程质量的认可很大程度上来源于这份报告。通常在独立网络测试后,要总结测试数据,并基于此对测试过的同类产品进行排序;而系统内部的测试仅是得出一个简单的结论。

测试报告呈现的内容和采取的表现形式非常重要,测试报告通常包含以下信息。

◆测试目的:用一句或两句话解释本次测试的目的。

◆结论:从测试中得到的信息推荐下一步的行动。

◆测试结果总结:对测试进行总结并由此得出结论。

◆测试内容和方法:简单地描述测试是怎样进行的,应该包括负载模式、测试脚本和数据收集方法,并且要解释采取的测试方法怎样保证测试结果和测试目的的相关性,以及测试结果是否可重现。

◆测试配置:网络测试配置用图形表示出来。

测试报告的形式可以是一个简短的总结(2~4页),也可以是一个很长的书面文档(5~20页)。测试总结可以使用图形表示测试结果,如应用程序的响应时间、吞吐量和产品评估。而系统衰减性测试、配置规模测试和应用程序的功能/特性测试的测试报告还要包括更多的信息。

在非常特殊的情况下,测试报告需要长达50页。它通常包括从项目开始到结束按时间编排的所有活动,以及非常详细的问题信息和解决问题的信息。

网络测试工具

网络测试工具一般包括以下几个。

◆网络管理和监控工具。

◆建模和仿真工具。

◆服务质量和服务级别管理工具。

网络管理和监控工具(如HP公司的OpenView)能够在网络测试运行过程中提示某些问题的网络事件的出现。这些工具可以是驻留在网络设备中的应用软件。

协议分析仪也能被用于监测新设计的网络,帮助分析通信的行为、差错、利用率、效率以及广播和多播分组。

建模工具和仿真工具是更为先进的用来测试验证网络设计的工具。仿真就是在不建立实际网络的情况下,使用软件和数学模型来分析网络行为的过程。利用仿真工具,可以根据所需要测试的目标开发一个网络模型,从而估计网络性能,并对各种网络实现方法之间的差异进行比较。仿真工具使得选择比较的空间变得更大,特别适合于实现和检查一个扩展的原型系统。一个好的仿真工具往往非常昂贵,实现的技术也比较复杂,它要求开发人员不但要精通统计分析和建模技术,而且还要对计算机网络有所了解。

服务级别管理工具是一种比较新型的工具,主要用来分析网络应用的端到端性能。有些工具能够管理服务质量和服务级别,有些工具能够监控实时应用的性能,有些工具能够预测新的应用性能,有些工具可以将上述功能结合起来实现更强大的功能。

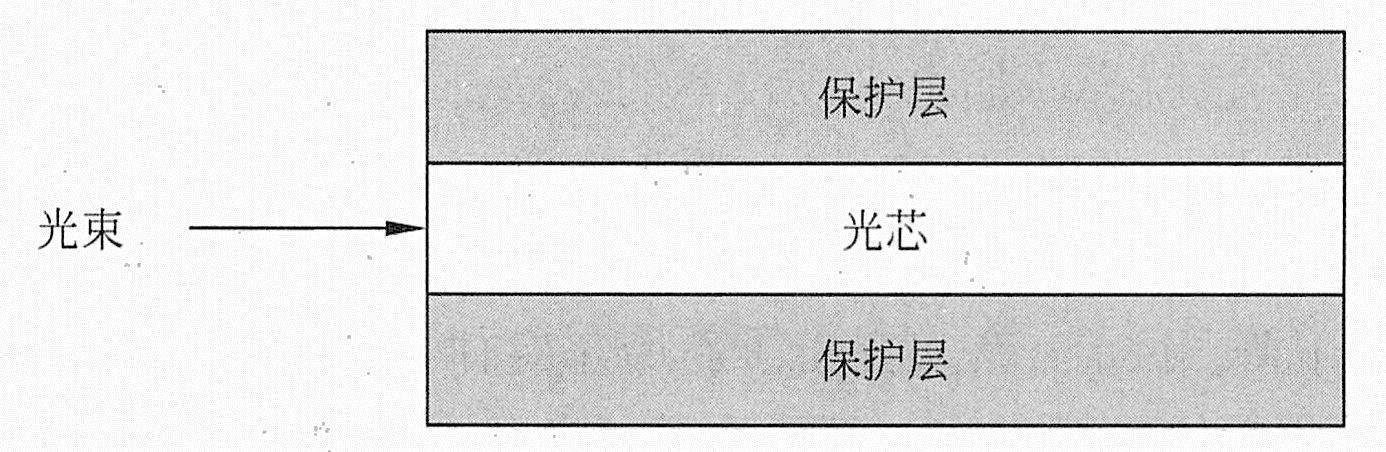

光纤全称“光导纤维”。光纤是由前香港中文大学校长高锟提出并发明的。1970年美国康宁公司首先研制出衰减为20dB/km的单模光纤,从此以后,世界各国纷纷开展光纤研制和光纤通信的研究,并得到了广泛的应用。

光纤是一种由玻璃或塑料制成的纤维,利用光的全反射原理而进行光传导的介质。是一种外包了一层保护层的、横截面积非常小的双层同心圆柱体。光纤结构如下图所示。

光纤剖面图

通常光纤与光缆两个名词会被混淆,多数光纤在使用前必须由几层保护结构包覆,包覆后的缆线即被称为光缆。

光纤传输的优点

与其他传输介质相比,光纤传输的主要优点如下:

(1)传输频带宽、通信容量大。频带的宽窄代表传输容量的大小。载波的频率越高,可以传输信号的频带宽度就越大。载波频率为48.5~300MHz的VHF(Very high frequency,甚高频)频段,带宽约250MHz。可见光的频率达100THz,比VHF频段高出一百多万倍。尽管由于光纤对不同频率的光有不同的损耗,使频带宽度受到影响,但在最低损耗区的频带宽度也可达30THz。目前单个光源的带宽只占了其中很小的一部分(多模光纤的频带约几百兆赫,好的单模光纤可达10GHz以上),采用先进的相干光通信可以在30THz范围内安排2000个光载波,进行波分复用,传输频带更宽。

(2)损耗低。在同轴电缆组成的系统中,最好的电缆在传输800MHz信号时,每公里的损耗都在40dB以上。相比之下,光导纤维的损耗则要小得多,传输1.31μm的光,每公里损耗在0.5dB以下,若传输1.55μm的光,每公里损耗更小,可达0.2dB以下。这就是同轴电缆的功率损耗的亿分之一倍,使其能传输的距离要远得多。此外,光纤传输损耗还有两个特点,一是在全部有线电视频道内具有相同的损耗,不需要像电缆干线那样必须引人均衡器进行均衡;二是其损耗几乎不随温度而变,不用担心因环境温度变化而造成干线电平的波动。

(3)电磁绝缘性能好。光纤线缆传输的是光束,而光束是不受外界电磁干扰影响的,而且光纤本身也不向外辐射信号,也不容易窃听,因此它适用于长距离的信息传输以及要求高安全的场合。

(4)中继器的间距距离大。整个通道的中继器数目可以减少,可以降低成本。根据贝尔实验室的测试,光纤线路中当数据速率为420Mb/s且距离为119km无中继器,误码率可以达到10-8。

(5)重量轻。因为光纤非常细,单模光纤芯线直径一般小于10μm,外径也只有125μm,加上防水层、加强筋、护套等,用4~48根光纤组成的光缆直径还不到13mm,比标准同轴电缆的直径47mm要小得多,加上光纤是玻璃纤维,比重小,使它具有直径小、重量轻的特点,安装十分方便。

(6)工作性能可靠。一个系统的可靠性与组成该系统的设备数量有关。设备越多,发生故障的机会越大。因为光纤系统包含的设备数量少(不像电缆系统那样需要几十个放大器),可靠性自然也就高,加上光纤设备的寿命都很长,无故障工作时间达50万~75万小时,其中寿命最短的是光发射机中的激光器,最低寿命也在10万小时以上。故一个设计良好、正确安装调试的光纤系统的工作性能是非常可靠的。

(7)成本不断下降。目前,有人提出了新摩尔定律,也叫做光学定律(Optical Law)。该定律指出,光纤传输信息的带宽,每6个月增加1倍,而价格降低1倍。光通信技术的发展,为Internet宽带技术的发展奠定了非常好的基础。这就为大型有线电视系统采用光纤传输方式扫清了最后一个障碍。由于制作光纤的材料(石英)来源十分丰富,随着技术的进步,成本还会进一步降低;而电缆所需的铜原料有限,价格会越来越高。显然,今后光纤传输将占绝对优势。

光纤通信原理

实际上,如果不是利用光全反射的原理,光纤传输系统会由于光纤的漏光而变得没有实际利用价值。当光线经过两种不同折射率的介质进行传播时(如从玻璃到空气),光线会发生折射,如下图(a)所示。假定光线在玻璃上的入射角为α1时,则在空气中的折射角为β1。折射量取决于两种介质的折射率之比。当光线在玻璃上的入射角大于某一临界值时,光线将完全反射回玻璃,而不会射入空气,这样,光线将被完全限制在光纤中,而且几乎无损耗地向前传播,如下图(b)所示。

光折射原理

在上图(b)中仅给出了一束光在玻璃内部全反射传播的情况。实际上,任何以大于临界值角度入射的光线,在不同介质的边界都将按全反射的方式在介质内传播,而且不同频率的光线在介质内部将以不同的反射角传播。

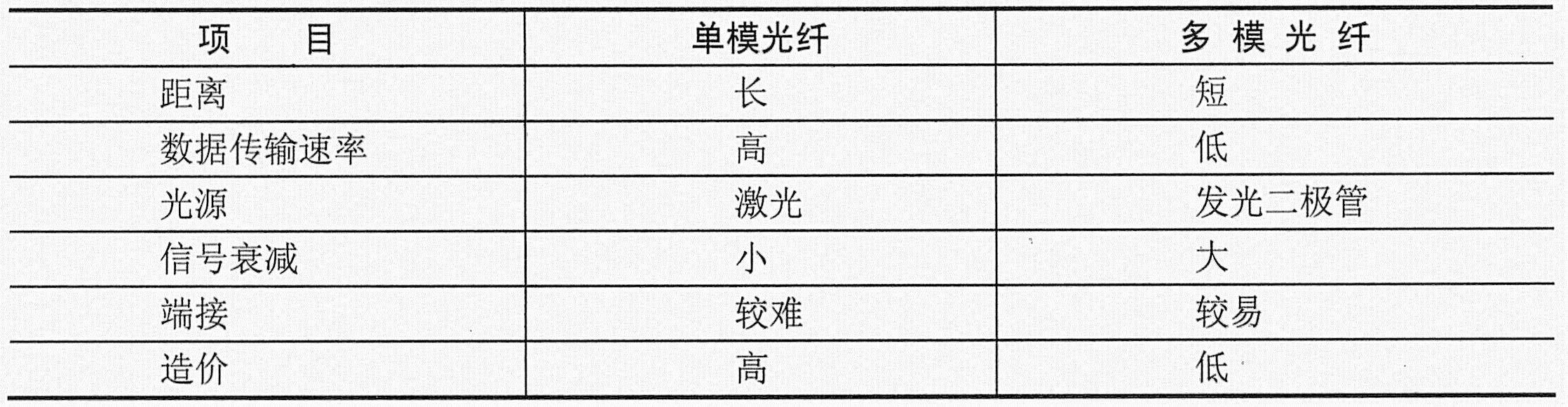

光纤的分类

根据光纤纤芯直径的粗细,可将光纤分为多模光纤(Multi-mode Fiber,MMF)和单模光纤(Single-mode Fiber,SMF)两种。如果光纤纤芯的直径较粗,则当不同频率的光信号(实际上就是不同颜色的光)在光纤中传播时,就有可能在光纤中沿不同传播路径进行传播,将具有这种特性的光纤称为多模光纤。如果将光纤纤芯直径一直缩小,直至光波波长大小的时候,则光纤此时如同一个波导,光在光纤中的传播几乎没有反射,而是沿直线传播,这样的光纤称为单模光纤。

(1)单模光纤。单模光纤的纤芯直径很小,在给定的工作波长上只能以单一模式传输,传输频带宽,传输容量大。单模光纤的芯径为8~10μm,包层直径为125μm;使用的光波波长为1310nm、1550nm。

(2)多模光纤。多模光纤是在给定的工作波长上能以多个模式同时传输的光纤。多模光纤的纤芯直径较粗一般为50~200μm,包层直径为125~230μm;使用的光波波长为850nm、1300nm。

单模光纤的造价很高,且需要激光作为光源,但其无中继传输距离非常远,且能获得非常高的数据传输速率,一般用于广域网主干线路上。多模光纤相对来说无中继传播距离要短些,而且数据传输速率要小于单模光纤;但多模光纤的价格便宜一些,并且可以用发光二极管作为光源,多模光纤一般用于局域网组网时的传输介质。单模光纤与多模光纤的比较如下表所示。

单模光纤与多模光纤的比较

光纤的主要传播特性

光纤的主要传播特性为损耗和色散。损耗是光信号在光纤中传输时发生的信号衰减,其单位为dB/km。色散是到达接收端的延迟误差,即脉冲宽度,其单位是μs/km。光纤的损耗会影响传输的中继距离,色散会影响数据传输速率,两者都很重要。自1976年以来,人们发现使用1.3μm和1.55μm波长的光信号通过光纤传输时的损耗幅度大约为0.5~0.2dB/km;而使用0.85μm波长的光信号通过光纤传输时的损耗幅度大约为3dB/km。使用0.85μm波长的光信号在多模光纤中传输时,色散可以降至10μs/km以下;而使用1.3μm波长的光信号在单模光纤中传输时,产生的色散近似于零。因此单模光纤在传输光信号时,产生的损耗和色散都比多模光纤要低得多,因此单模光纤支持无中继距离和数据传输速率都比多模光纤要高得多。

19. 以100Mb/s以太网连接的站点A和B相隔2000m,通过停等机制进行数据传输,传播速率为200m/us,有效的传输速率为( )Mb/s.

A. 80.8

B. 82.9

C. 90.1

D. 92.3

千兆以太网标准802.3z定义了一种帧突发方式(frame bursting),这种方式是指(61)。

下列千兆以太网标准中,传输距离最短的是( )。

双绞线电缆配置如下图所示,这种配置支持(26)之间的连接。

随着网络的发展,传统标准的以太网技术已难以满足日益增长的网络数据流量速度需求。在1993年10月以前,对于要求10Mb/s以上数据流量的LAN应用,只有光纤分布式数据接口(FDDI)可供选择,但它是一种价格非常昂贵的、基于100Mb/s光缆的LAN。1993年10月,Grand Junction公司推出了世界上第一台快速以太网集线器Fastch10/100和网络接口卡FastNIC100,快速以太网技术正式得以应用。随后Intel、SynOptics、3COM、BayNetworks等公司也相继推出自己的快速以太网装置。与此同时,IEEE 8023工作组也对100Mb/s以太网的各种标准(如100Base-TX、100Base-T4、MII、中继器、全双工等)进行了研究。1995年3月IEEE宣布了IEEE 802.3u 100Base-T快速以太网(Fast Ethernet)标准,就这样开始了快速以太网的时代。1997年,IEEE通过了IEEE 802.3x,支持在现有通道上进行全双工通信。

快速以太网与原来在100Mb/s带宽下工作的FDDI相比具有许多优点,最主要体现在快速以太网技术可以有效地保障用户在布线基础实施上的投资,它支持三、四、五类双绞线以及光纤的连接,能有效地利用现有的设施。

快速以太网的不足其实也是以太网技术的不足,那就是快速以太网仍是基于CSMA/CD技术,当网络负载较重时,会造成效率的降低,当然这可以使用交换技术来弥补。

100Mb/s快速以太网标准又分为100Base-T4、100Base-TX和10Base-FX等3个子类。

1)100Base-T4

100Base-T4是一种传输媒体可使用三、四、五类无屏蔽双绞线或屏蔽双绞线的快速以太网技术。它使用了4对双绞线,其中3对用于传送数据,1对用于检测冲突信号。在传输中使用8B/6T(8比特映射为6个三进制位)编码方式,它使用三元信号,每个周期发送4b,这样就获得了100Mb/s传输速率,还有一个33.3Mb/s的保留信道。信号频率为25MHz,符合EIA 586结构化布线标准。它使用与10Base-T相同的RJ-45连接器,最大网段长度为100m。

2)100Base-TX

100Base-TX是一种使用五类数据级无屏蔽双绞线或屏蔽双绞线的快速以太网技术。它使用了两对双绞线,其中一对用于发送,另一对用于接收数据。在传输中使用4B/5B编码方式,信号频率为125MHz。该编码方案将每4b的数据编成5b的数据,挑选时每组数据中不允许出现多于3个0,然后再将4B/5B进一步编成NRZI码进行传输,传输速率达到100Mb/s。100Base-TX符合EIA 568的五类布线标准和IBM的SPT一类布线标准,使用与10Base-T相同的RJ-45连接器,其最大网段长度为100m,支持全双工的数据传输。

3)100Base-FX

100Base-FX是一种使用光缆的快速以太网技术,可使用单模和多模光纤(62.5μm和125μm)。多模光纤连接的最大距离为550m,单模光纤连接的最大距离为3000m。在传输中使用4B/5B编码方式,信号频率为125MHz。它使用MIC/FDDI连接器、ST连接器或SC连接器。它的最大网段长度为150m、412m、2000m或更长至10km,这与所使用的光纤类型和工作模式有关,它支持全双工的数据传输。100Base-FX特别适合于有电气干扰的环境、较大距离连接或高保密环境等情况下的使用。

传输速率是指数据在信道中传输的速度。可以用码元传输速率和信息传输速率两种方式来描述。

码元是在数字通信中常常用时间间隔相同的符号来表示一位二进制数字。这样的时间间隔内的信号称为二进制码元,而这个间隔被称为码元长度。码元传输速率又称为码元速率或传码率。码元速率又称为波特率,每秒中传送的码元数。若数字传输系统所传输的数字序列恰为二进制序列,则等于每秒钟传送码元的数目,而在多电平中则不等同。单位为“波特/秒”,常用符号Baud/s表示。

信息传输速率即位率,位/秒(b/s),表示每秒中传送的信息量。

设定码元传输速率为RB,信息速率Rb,则两者的关系如下:

Rb=RB×log2M

其中,M为采用的进制。例如,对于采用十六进制进行传输信号,则其信息速率就是码元速率的4倍;如果数字信号采用四级电平即四进制,则一个四进制码元对应两个二进制码元(4=22)。

以太网是最早使用的局域网,也是目前使用最广泛的网络产品。以太网有10Mb/s、100Mb/s、1000Mb/s、10Gb/s等多种速率。

以太网传输介质

以太网比较常用的传输介质包括同轴电缆、双绞线和光纤三种,以IEEE 802.3委员会习惯用类似于10Base-T的方式进行命名。这种命名方式由三个部分组成:

(1)10:表示速率,单位是Mb/s。

(2)Base:表示传输机制,Base代表基带,Broad代表宽带。

(3)T:传输介质,T表示双绞线、F表示光纤、数字代表铜缆的最大段长。

传输介质的具体命名方案如下表所示,了解这些知识是十分必要的。

以太网传输介质表

以太网时隙

时间被分为离散的区间称为时隙(Slot Time)。帧总是在时隙开始的一瞬间开始发送。一个时隙内可能发送0,1或多个帧,分别对应空闲时隙、成功发送和发生冲突的情况。

设置时隙理由

在以太网规则中,若发生冲突,则必须让网上每个主机都检测到。信号传播整个介质需要一定的时间。考虑极限情况,主机发送的帧很小,两冲突主机相距很远。在A发送的帧传播到B的前一刻,B开始发送帧。这样,当A的帧到达B时,B检测到了冲突,于是发送阻塞信号。B的阻塞信号还没有传输到A,A的帧已发送完毕,那么A就检测不到冲突,而误认为已发送成功,不再发送。由于信号的传播时延,检测到冲突需要一定的时间,所以发送的帧必须有一定的长度。这就是时隙需要解决的问题。

在最坏情况下,检测到冲突所需的时间

若A和B是网上相距最远的两个主机,设信号在A和B之间传播时延为τ,假定A在t时刻开始发送一帧,则这个帧在t+τ时刻到达B,若B在t+τ-ε时刻开始发送一帧,则B在t+τ时就会检测到冲突,并发出阻塞信号。阻塞信号将在t+2τ时到达A。所以A必须在t+2τ时仍在发送才可以检测到冲突,所以一帧的发送时间必须大于2τ。

按照标准,10Mb/s以太网采用中继器时,连接最大长度为2500m,最多经过4个中继器,因此规定对于10Mb/s以太网规定一帧的最小发送时间必须为51.2μs。51.2μs也就是512位数据在10Mb/s以太网速率下的传播时间,常称为512位时。这个时间定义为以太网时隙。512位=64字节,因此以太网帧的最小长度为64字节。

冲突发生的时段

(1)冲突只能发生在主机发送帧的最初一段时间,即512位时的时段。

(2)当网上所有主机都检测到冲突后,就会停发帧。

(3)512位时是主机捕获信道的时间,如果某主机发送一个帧的512位时,而没有发生冲突,以后也就不会再发生冲突了。

提高传统以太网带宽的途径

以往被淘汰、传统的以太网是以10Mb/s速率半双工方式进行数据传输的。随着网络应用的迅速发展,网络的带宽限制已成为进一步提高网络性能的瓶颈。提高传统以太网带宽的方法主要有以下3种。

交换以太网

以太网使用的CSMA/CD是一种竞争式的介质访问控制协议,因此从本质上说它在网络负载较低时性能不错,但如果网络负载很大时,冲突会很常见,因此导致网络性能的大幅下降。为了解决这一瓶颈问题,“交换式以太网”应运而生,这种系统的核心是使用交换机代替集线器。交换机的特点是,其每个端口都分配到全部10Mb/s的以太网带宽。若交换机有8个端口或16个端口,那么它的带宽至少是共享型的8倍或16倍(这里不包括由于减少碰撞而获得的带宽)。

交换以太网能够大幅度的提高网络性能的主要原因是:

.减少了每个网段中的站点的数量;

.同时支持多个并发的通信连接。

网络交换机有三种交换机制:直通(Cut through)、存储转发(Store and forward)和碎片直通(Fragment free Cut through)。

交换式以太网具有几个优点:第一,它保留现有以太网的基础设施,保护了用户的投资;第二,提高了每个站点的平均拥有带宽和网络的整体带宽;第三,减少了冲突,提高了网络传输效率。

全双工以太网

全双工技术可以提供双倍于半双工操作的带宽,即每个方向都支持10Mb/s,这样就可以得到20Mb/s的以太网带宽。当然这还与网络流量的对称度有关。

全双工操作吸引人的另一个特点是它不需要改变原来10Base-T网络中的电缆布线,可以使用和10Base-T相同的双绞线布线系统,不同的是它使用一对双绞线进行发送,而使用另一对进行接收。这个方法是可行的,因为一般10Base-T布线是有冗余的(共4对双绞线)。

高速服务器连接

众多的工作站在访问服务器时可能会在服务器的连接处出现瓶颈,通过高速服务器连接可以解决这个问题。使用带有高速端口的交换机(如24个10Mb/s端口,1个100Mb/s或1000Mb/s高速端口),然后再把服务器接在高速端口上并使用全双工操作。这样服务器就可以实现与网络200Mb/s或2000Mb/s的连接。

以太网的帧格式

以太网帧的格式如下图所示,包含的字段有前导码、目的地址、源地址、数据类型、发送的数据,以及帧校验序列等。这些字段中除了数据字段是变长以外,其余字段的长度都是固定的。

以太网的帧结构

注:字段的长度以字节为单位

前导码(P)字段占用8字节。

目的地址(DA)字段和源地址(SA)字段都是占用6字节的长度。目的地址用于标识接收站点的地址,它可以是单个的地址,也可以是组地址或广播地址,当地址中最高字节的最低位设置为1时表示该地址是一个多播地址,用十六进制数可表示为01:00:00:00:00:00,假如全部48位(每字节8位,6字节即48位)都是1时,该地址表示是一个广播地址。源地址用于标识发送站点的地址。

类型(Type)字段占用两字节,表示数据的类型,如0x0800表示其后的数据字段中的数据包是一个IP包,而0x0806表示ARP数据包,0x8035表示RARP数据包。

数据(Data)字段占用46~1500个不等长的字节数。以太网要求最少要有46字节的数据,如果数据不够长度,必须在不足的空间插入填充字节来补充。

帧校验序列(FCS)字段是32位(即4字节)的循环冗余码。

20. 采用ADSL接入互联网,计算机需要通过(20)和分离器连接到电话入户接线盒。在HFC网络中,用户通过(21)接入CATV网络。

A. ADSL交换机

B. Cable Modem

C. ADSL Modem

D. 无线路由器

下面关于RS-232-C标准的描述中,正确的是(14)。

电话线路使用的带通虑波器的宽带为3KHz (300~3300Hz),根据奈奎斯特采样定理,最小采样频率应为(16)。

利用SDH实现广域网互联,如果用户需要的数据传输速率较小,可以用准同步数 字系列(PDH)兼容的传输方式在每个STM-1帧中封装(70)..

ADSL是一种非对称的宽带接入方式,即用户线的上行速率和下行速率不同。它采用FDM技术和DMT调制技术,在保证不影响正常电话使用的前提下,利用原有的电话双绞线进行高速数据传输。ADSL的优点是可在现有的任意双绞线上传输,误码率低,系投资少。缺点是有选线率问题,带宽速率低。

ADSL不仅继承了HDSL技术成果,而且在信号调制与编码、相位均衡及回波抵消等方面采用了更加先进的技术,性能更佳。由于ADSL的特点,ADSL主要用于Internet接入、居家购物、远程医疗等。

从实际的数据组网形式上看,ADSL所起的作用类似于窄带的拨号Modem,担负着数据的传送功能。按照OSI/RM的划分标准,ADSL的功能从理论上应该属于物理层。它主要实现信号的调制及提供接口类型等一系列底层的电气特性。同样,ADSL的宽带接入仍然遵循数据通信的对等通信原则,在用户侧对上层数据进行封装后,在网络侧的同一层上进行开封。因此,要实现ADSL的各种宽带接入,在网络侧也必须有相应的网络设备相结合。

ADSL的接入模型主要由中央交换局端模块(ATU-C)和远端用户模块(ATU-R)组成。中央交换局端模块包括中心ADSL Modem和接入多路复用系统DSLAM,远端模块由用户ADSL Modem和滤波器组成。

ADSL能够向终端用户提供1~8Mb/s的下行传输速率和512kb/s~1Mb/s的上行速率,有效传输距离在3~5km左右。

比较成熟的ADSL标准主要有两种,分别是G.DMT和G. Lite。G. DMT是全速率的ADSL标准,提供支持8Mb/s的下行速率,及1.5Mb/s的上行速率,但G.DMT要求用户端安装POTS(Plain Old Telephone Service,普通老式电话服务)分离器,比较复杂且价格昂贵。GLite是一种速度较慢的ADSL,它不需要在用户端进行线路的分离,而是电话公司的远程用户分离线路。正式称呼为ITU-T标准G-992.2的G. Lite,提供了1.5 Mb/s的下行速率和512 kb/s的上行速率。

目前,众多ADSL厂商在技术实现上,普遍将先进的ATM服务质量保证技术融入到ADSL设备中,DSLAM(ADSL的用户集中器)的ATM功能的引入,不仅提高了整个ADSL接入的总体性能,为每一用户提供了可靠的接入带宽,为ADSL星形组网方式提供了强有力的支撑,而且完成了与ATM接口的无缝互联,实现了与ATM骨干网的完美结合。

21. 采用ADSL接入互联网,计算机需要通过(20)和分离器连接到电话入户接线盒。在HFC网络中,用户通过(21)接入CATV网络。

A. ADSL交换机

B. Cable Modem

C. ADSL Moton

D. 无线路由器

数字用户线(DSL)是基于普通电话线的宽带接入技术,可以在铜质双绞线上同时传送数据和话音信号。下列选项中,数据速率最高的DSL标..

电话线路使用的带通虑波器的宽带为3KHz (300~3300Hz),根据奈奎斯特采样定理,最小采样频率应为(16)。

RS-232-C的电气特性采用V.28标准电路,允许的数据速率是(13),传输距离不大于(14)。

22. 某IP网络连接如下图所示,下列说法中正确的是( )。

A. 共有2个冲突域

B. 共有2个广播域

C. 计算机S和计算机T构成冲突域

D. 计算机Q查找计算机R的MAC地址时,ARP报文会传播到计算机S

生成树协议STP使用了哪两个参数来选举根网桥?(61)。

某STP网络从链路故障中恢复时,端口收敛时间超过30秒,处理该故障的思路不包括:( )。

在下面的标准中,定义快速生成树协议的是(26),支持端口认证的协议是(27)。

IP层接收由网络接口层发送来的数据包,并把该数据包发送到更高层——TCP或UDP层;相反,IP层也把从TCP或UDP层发送来的数据包传送到更低层——网络接口层。IP数据包是不可靠的,因为IP并没有做任何事情确认数据包是否按顺序发送或者被破坏,IP数据包中含有发送它的主机地址(源地址)和接收它的主机地址(目的地址)。

高层的TCP和UDP服务在接收数据包时通常假设包中的源地址是有效的,即IP地址形成了许多服务的认证基础,这些服务相信数据包是从一个有效的主机发送过来的。IP确认包含一个选项,称为IP source routing,可以用来指定一条源地址和目的地址之间的直接路径。对于一些TCP和UDP的服务来说,使用了该选项的IP包好像是从路径上的最后一个系统传递过来的,而不是来自于它的真实地点。这个选项是为了测试而存在的,说明它可以被用来欺骗系统以进行通常被禁止的连接,因此,许多依靠IP源地址进行确认的服务将产生问题,甚至会被非法入侵。

23. 采电HDLC协议进行数据传输时,RNR 5表明( )。

A. 拒绝编号为5的帧

B. 下一个接收的帧编号应为5,但接收器末准备好,暂停接收

C. 后退N帧重传编号为5的帧

D. 选择性拒绝编号为5的帧

数据链路协议HDLC是一种(15) .

HDLC协议是一种(17),采用(18)标志作为帧定界符。

OSPF将路由器连接的物理网络划分为以下4种类型,以太网属于(25),X.25分组交换网属于(26)。

HDLC(High Level Data Link Control,高级数据链路控制)协议是国际标准化组织根据IBM公司的SDLC协议扩充开发而成的。它是一种面向位的数据链路控制协议。

HDLC帧由6个字段组成,如下图所示。

HDLC帧结构

(1)HDLC用一种特殊的位模式0111110作为帧的边界标志。

(2)地址字段用于标识从站的地址,用在点对多点链路中。

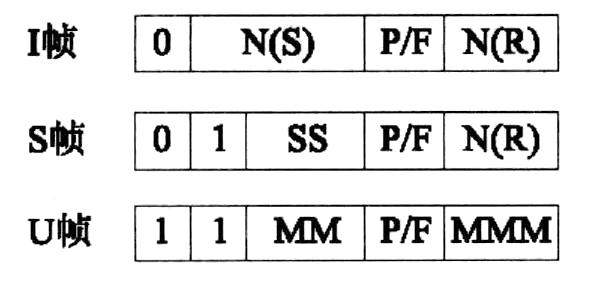

(3)HDLC定义了3种帧:信息帧(I帧)、管理帧(S帧)和无编号帧(U帧),如下图所示。控制字段第一位或前两位用于区别3种不同格式的帧。基本的控制字段是8位长。扩展的控制字段为16位长。

HDLC 3种帧的基本控制信息

(4)信息字段只有I帧和某些无编号帧含有的信息字段。

(5)帧校验序列通常使用CRC-CCITT标准产生的16位校验序列,有时也使用CRC-32产生的32位校验序列。

24. 若主机采用以太网接入Internet,TCP段格式中,数据字段最大长度为( )字节。

A. 20

B. 1460

C. 1500

D. 65535

当客户端收到多个DHCP服务器的响应时,客户端会选择(38)地址作为自己的IP地址。

以下给出的地址中,属于子网172.112.15.19/28的主机地址是(58)。

下面4个主机地址中属于网络110.17.200.0/21的地址是(53)。

在网络管理中,最为常用的就是net命令家族。常用的net命令有以下几个。

.net view命令:显示由指定的计算机共享的域、计算机或资源的列表。

.net share:用于管理共享资源,使网络用户可以使用某一服务器上的资源。

.net use命令:用于将计算机与共享的资源相连接或断开,或者显示关于计算机连接的信息。

.net start命令:用于启动服务,或显示已启动服务的列表。

.net stop命令:用于停止正在运行的服务。

.net user命令:可用来添加或修改计算机上的用户账户,或者显示用户账户的信息。

.net config命令:显示正在运行的可配置服务,或显示和更改服务器服务或工作站服务的设置。

.net send命令:用于将消息(可以是中文)发送到网络上的其他用户、计算机或者消息名称上。

.net localgroup命令:用于添加、显示或修改本地组。

.net accounts命令:可用来更新用户账户数据库、更改密码及所有账户的登录要求。

TCP是面向连接的通信协议,通过三次握手建立连接,通信完成时要拆除连接,由于TCP是面向连接的,所以只能用于端到端的通信。

TCP提供的是一种可靠的数据流服务,采用“带重传的肯定确认”技术实现传输的可靠性。TCP还采用一种称为“滑动窗口”的方式进行流量控制,所谓窗口,实际表示接收能力,用以限制发送方的发送速度。

如果IP数据包中有已经封装好的TCP数据包,那么IP将把它们向“上”传送到TCP层。TCP将包排序并进行错误检查,同时实现虚电路之间的连接。TCP数据包中包括序号和确认,所以未按照顺序收到的包可以被排序,而损坏的包则可以被重传。

TCP将它的信息发送到更高层的应用程序,例如Telnet的服务程序和客户程序。应用程序轮流将信息送回TCP层,TCP层便将它们向下传送到IP层、设备驱动程序和物理介质,最后传送到接收方。

面向连接的服务(例如Telnet、FTP、rlogin、X Windows和SMTP)需要高度的可靠性,所以它们使用了TCP。DNS在某些情况下使用TCP(发送和接收域名数据库),但使用UDP传送有关单个主机的信息。

以太网是最早使用的局域网,也是目前使用最广泛的网络产品。以太网有10Mb/s、100Mb/s、1000Mb/s、10Gb/s等多种速率。

以太网传输介质

以太网比较常用的传输介质包括同轴电缆、双绞线和光纤三种,以IEEE 802.3委员会习惯用类似于10Base-T的方式进行命名。这种命名方式由三个部分组成:

(1)10:表示速率,单位是Mb/s。

(2)Base:表示传输机制,Base代表基带,Broad代表宽带。

(3)T:传输介质,T表示双绞线、F表示光纤、数字代表铜缆的最大段长。

传输介质的具体命名方案如下表所示,了解这些知识是十分必要的。

以太网传输介质表

以太网时隙

时间被分为离散的区间称为时隙(Slot Time)。帧总是在时隙开始的一瞬间开始发送。一个时隙内可能发送0,1或多个帧,分别对应空闲时隙、成功发送和发生冲突的情况。

设置时隙理由

在以太网规则中,若发生冲突,则必须让网上每个主机都检测到。信号传播整个介质需要一定的时间。考虑极限情况,主机发送的帧很小,两冲突主机相距很远。在A发送的帧传播到B的前一刻,B开始发送帧。这样,当A的帧到达B时,B检测到了冲突,于是发送阻塞信号。B的阻塞信号还没有传输到A,A的帧已发送完毕,那么A就检测不到冲突,而误认为已发送成功,不再发送。由于信号的传播时延,检测到冲突需要一定的时间,所以发送的帧必须有一定的长度。这就是时隙需要解决的问题。

在最坏情况下,检测到冲突所需的时间

若A和B是网上相距最远的两个主机,设信号在A和B之间传播时延为τ,假定A在t时刻开始发送一帧,则这个帧在t+τ时刻到达B,若B在t+τ-ε时刻开始发送一帧,则B在t+τ时就会检测到冲突,并发出阻塞信号。阻塞信号将在t+2τ时到达A。所以A必须在t+2τ时仍在发送才可以检测到冲突,所以一帧的发送时间必须大于2τ。

按照标准,10Mb/s以太网采用中继器时,连接最大长度为2500m,最多经过4个中继器,因此规定对于10Mb/s以太网规定一帧的最小发送时间必须为51.2μs。51.2μs也就是512位数据在10Mb/s以太网速率下的传播时间,常称为512位时。这个时间定义为以太网时隙。512位=64字节,因此以太网帧的最小长度为64字节。

冲突发生的时段

(1)冲突只能发生在主机发送帧的最初一段时间,即512位时的时段。

(2)当网上所有主机都检测到冲突后,就会停发帧。

(3)512位时是主机捕获信道的时间,如果某主机发送一个帧的512位时,而没有发生冲突,以后也就不会再发生冲突了。

提高传统以太网带宽的途径

以往被淘汰、传统的以太网是以10Mb/s速率半双工方式进行数据传输的。随着网络应用的迅速发展,网络的带宽限制已成为进一步提高网络性能的瓶颈。提高传统以太网带宽的方法主要有以下3种。

交换以太网

以太网使用的CSMA/CD是一种竞争式的介质访问控制协议,因此从本质上说它在网络负载较低时性能不错,但如果网络负载很大时,冲突会很常见,因此导致网络性能的大幅下降。为了解决这一瓶颈问题,“交换式以太网”应运而生,这种系统的核心是使用交换机代替集线器。交换机的特点是,其每个端口都分配到全部10Mb/s的以太网带宽。若交换机有8个端口或16个端口,那么它的带宽至少是共享型的8倍或16倍(这里不包括由于减少碰撞而获得的带宽)。

交换以太网能够大幅度的提高网络性能的主要原因是:

.减少了每个网段中的站点的数量;

.同时支持多个并发的通信连接。

网络交换机有三种交换机制:直通(Cut through)、存储转发(Store and forward)和碎片直通(Fragment free Cut through)。

交换式以太网具有几个优点:第一,它保留现有以太网的基础设施,保护了用户的投资;第二,提高了每个站点的平均拥有带宽和网络的整体带宽;第三,减少了冲突,提高了网络传输效率。

全双工以太网

全双工技术可以提供双倍于半双工操作的带宽,即每个方向都支持10Mb/s,这样就可以得到20Mb/s的以太网带宽。当然这还与网络流量的对称度有关。

全双工操作吸引人的另一个特点是它不需要改变原来10Base-T网络中的电缆布线,可以使用和10Base-T相同的双绞线布线系统,不同的是它使用一对双绞线进行发送,而使用另一对进行接收。这个方法是可行的,因为一般10Base-T布线是有冗余的(共4对双绞线)。

高速服务器连接

众多的工作站在访问服务器时可能会在服务器的连接处出现瓶颈,通过高速服务器连接可以解决这个问题。使用带有高速端口的交换机(如24个10Mb/s端口,1个100Mb/s或1000Mb/s高速端口),然后再把服务器接在高速端口上并使用全双工操作。这样服务器就可以实现与网络200Mb/s或2000Mb/s的连接。

以太网的帧格式

以太网帧的格式如下图所示,包含的字段有前导码、目的地址、源地址、数据类型、发送的数据,以及帧校验序列等。这些字段中除了数据字段是变长以外,其余字段的长度都是固定的。

以太网的帧结构

注:字段的长度以字节为单位

前导码(P)字段占用8字节。

目的地址(DA)字段和源地址(SA)字段都是占用6字节的长度。目的地址用于标识接收站点的地址,它可以是单个的地址,也可以是组地址或广播地址,当地址中最高字节的最低位设置为1时表示该地址是一个多播地址,用十六进制数可表示为01:00:00:00:00:00,假如全部48位(每字节8位,6字节即48位)都是1时,该地址表示是一个广播地址。源地址用于标识发送站点的地址。

类型(Type)字段占用两字节,表示数据的类型,如0x0800表示其后的数据字段中的数据包是一个IP包,而0x0806表示ARP数据包,0x8035表示RARP数据包。

数据(Data)字段占用46~1500个不等长的字节数。以太网要求最少要有46字节的数据,如果数据不够长度,必须在不足的空间插入填充字节来补充。

帧校验序列(FCS)字段是32位(即4字节)的循环冗余码。

25. TCP采用拥塞窗口(cwnd)进行拥塞控制。以下关于cwnd的说法中正确的是( )。

A. 首部中的窗口段存放cwnd的值

B. 每个段包含的数据只要不超过cwnd值就可以发送了

C. cwnd值由对方指定

D. cwnd值存放在本地

POP3服务器默认使用(36)协议的(37)的端口。

建立TCP连接时,一端主动打开后所处的状态为(21)。

下图中主机A和主机B通过三次握手建立TCP连接,图中(1)处的状态是(20),图(2)处的数字是(21)。

TCP是面向连接的通信协议,通过三次握手建立连接,通信完成时要拆除连接,由于TCP是面向连接的,所以只能用于端到端的通信。

TCP提供的是一种可靠的数据流服务,采用“带重传的肯定确认”技术实现传输的可靠性。TCP还采用一种称为“滑动窗口”的方式进行流量控制,所谓窗口,实际表示接收能力,用以限制发送方的发送速度。

如果IP数据包中有已经封装好的TCP数据包,那么IP将把它们向“上”传送到TCP层。TCP将包排序并进行错误检查,同时实现虚电路之间的连接。TCP数据包中包括序号和确认,所以未按照顺序收到的包可以被排序,而损坏的包则可以被重传。

TCP将它的信息发送到更高层的应用程序,例如Telnet的服务程序和客户程序。应用程序轮流将信息送回TCP层,TCP层便将它们向下传送到IP层、设备驱动程序和物理介质,最后传送到接收方。

面向连接的服务(例如Telnet、FTP、rlogin、X Windows和SMTP)需要高度的可靠性,所以它们使用了TCP。DNS在某些情况下使用TCP(发送和接收域名数据库),但使用UDP传送有关单个主机的信息。

26. UDP头部的大小为( )字节。

A. 8

B. 16

C. 20

D. 32

主机甲向主机乙发送一个TCP报文段,SYN字段为“1”,序列号字段的值为2000,若主机乙同意建立连接,则发送给主机甲的报..

IP头和TCP头的最小开销合计为(21)字节,以太网最大帧长为1518字节,则可以传送的TCP数据最大为(22)字节。

下图中主机A和主机B通过三次握手建立TCP连接,图中(1)处的状态是(20),图(2)处的数字是(21)。

UDP是TCP/IP协议簇中等同于TCP的通信协议,其差异在于:UDP直接利用IP进行UDP数据报的传输,因此UDP提供的是无连接、不可靠的数据报投递服务。

UDP常用于数据量较少的数据传输。例如,域名系统中域名地址/IP地址的映射请求和应答采用UDP进行传输,以减少TCP连接的过程,提高工作效率。

当使用UDP传输信息流时,用户负责解决排序、差错确认等问题。

27. 为了控制P数据报在网络中无限转发,在IPv4数据报首部中设置了( )字段。

A. 标识符

B. 首部长度

C. 生存期

D. 总长度

IP 地址202.117.17.255/22 是什么地址? (55)。

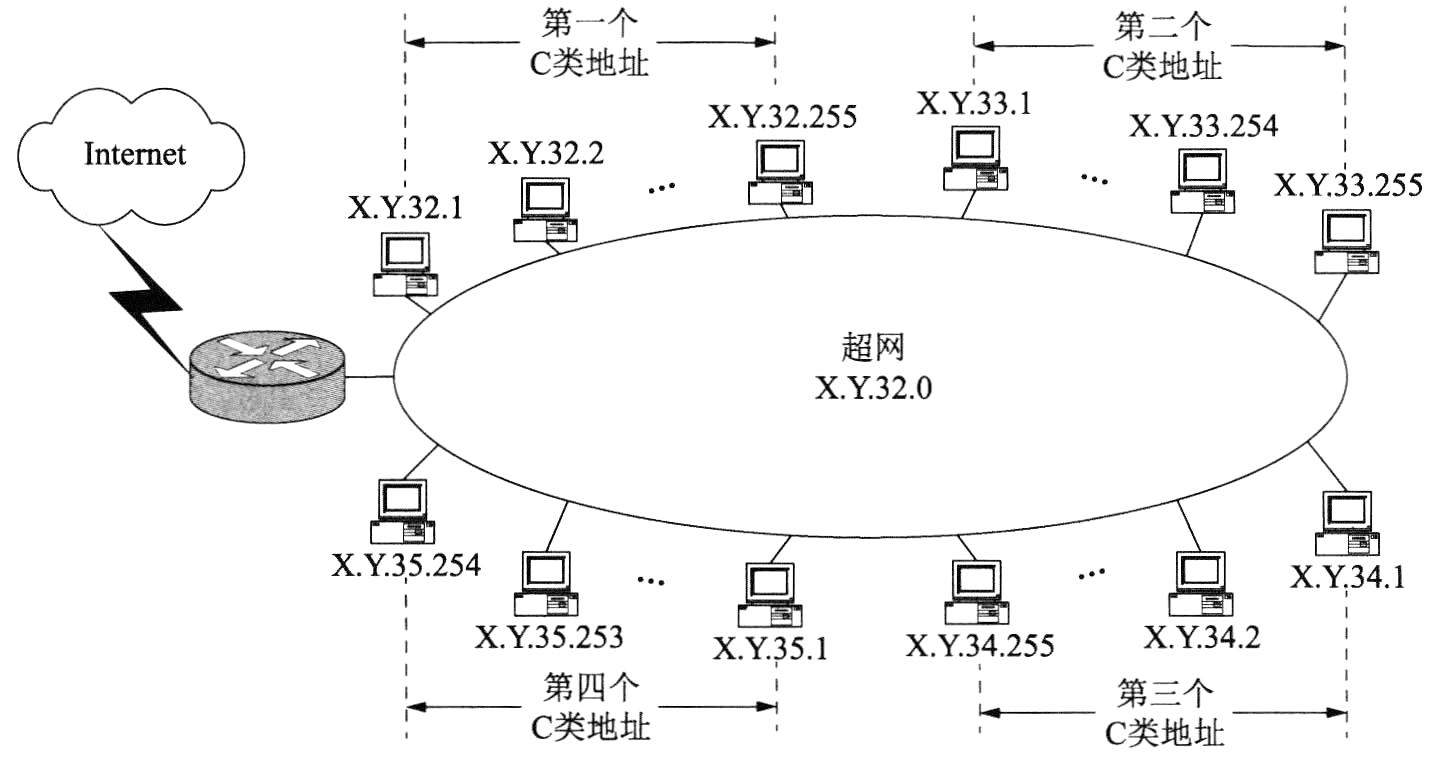

假设用户Q1有2000台主机,则必须给他分配(53)个C类网络,如果分配给用户Q1的超网号为200.9.64.0,则指定给Q1的地址掩码为(54):假..

由DHCP服务器分配的默认网关地址是192.168.5.33/28,(53)是本地主机的有效地址。

IP层接收由网络接口层发送来的数据包,并把该数据包发送到更高层——TCP或UDP层;相反,IP层也把从TCP或UDP层发送来的数据包传送到更低层——网络接口层。IP数据包是不可靠的,因为IP并没有做任何事情确认数据包是否按顺序发送或者被破坏,IP数据包中含有发送它的主机地址(源地址)和接收它的主机地址(目的地址)。

高层的TCP和UDP服务在接收数据包时通常假设包中的源地址是有效的,即IP地址形成了许多服务的认证基础,这些服务相信数据包是从一个有效的主机发送过来的。IP确认包含一个选项,称为IP source routing,可以用来指定一条源地址和目的地址之间的直接路径。对于一些TCP和UDP的服务来说,使用了该选项的IP包好像是从路径上的最后一个系统传递过来的,而不是来自于它的真实地点。这个选项是为了测试而存在的,说明它可以被用来欺骗系统以进行通常被禁止的连接,因此,许多依靠IP源地址进行确认的服务将产生问题,甚至会被非法入侵。

对于短报文来说,一个报文分组就足够容纳所传送的数据信息。一般单个报文分组称数据报(Datagram)。数据报的服务以传送单个报文分组为主要目标。原CCITT研究组把数据报定义为,能包含在单个报文分组数据域中的报文,且传送它到目标地址与其他已发送或将要发送的报文分组无关,这样报文分组号可以省略。也就是说,每个分组的传送是被单独处理的,它本身携带有足够的信息。

数据报的一般格式如下表所示:

数据报格式

发送数据报与发送信件和邮包一样。在数据报服务控制下,网络接受来自源的单一报文分组,并独立地传到目的点。数据报服务是无连接的服务。

28. Telnet是用于远程访问服务器的常用协议。下列关于Telnet的描述中,不正确的是( )。

A. 可传输数据和口令

B. 默认端口号是23

C. 一种安全的通信协议

D. 用TCP作为传输层协议

配置POP3服务器时,邮件服务器的属性对话框如下图所示,其中默认情况下“服务器端口”文本框应填入(37)。

当接收邮件时,客户端与POP3服务器之间通过(39)建立连接,所使用的端口是(40)。

与HTTP1.0相比,HTTP1.1的优点不包括(30)。

在网络管理中,最为常用的就是net命令家族。常用的net命令有以下几个。

.net view命令:显示由指定的计算机共享的域、计算机或资源的列表。

.net share:用于管理共享资源,使网络用户可以使用某一服务器上的资源。

.net use命令:用于将计算机与共享的资源相连接或断开,或者显示关于计算机连接的信息。

.net start命令:用于启动服务,或显示已启动服务的列表。

.net stop命令:用于停止正在运行的服务。

.net user命令:可用来添加或修改计算机上的用户账户,或者显示用户账户的信息。

.net config命令:显示正在运行的可配置服务,或显示和更改服务器服务或工作站服务的设置。

.net send命令:用于将消息(可以是中文)发送到网络上的其他用户、计算机或者消息名称上。

.net localgroup命令:用于添加、显示或修改本地组。

.net accounts命令:可用来更新用户账户数据库、更改密码及所有账户的登录要求。

29. Cookie为客户端持久保持数据提供了方便,但也存在一定的弊端。下列选项中,不属于Cookie弊端的是( )。

A. 增加流量消耗

B. 明文传物,存在安全性隐患

C. 存在敏感信息泄露风险

D. 保存访问站点的缓存数据

FTP协议默认使用的数据端口是( )。

SHA-256是( )算法。

POP3服务器默认使用(36)协议的(37)的端口。

30. 使用电子邮件客户端从服务器下载邮件,能实现邮件的移动、删除等操作在客户端和邮箱上更新同步,所使用的电子邮件接收协议是( )。

A. SMTP

B. POP3

C. IMAP4

D. MIME

若FTP服务器开启了匿名访问功能,匿名登录时需要输入的用户名是(40)。

安全电子邮件使用(68)协议。

POP3协议采用(26)模式,当客户机需要服务时,客户端软件(OutlookExpress 或FoxMail)与POP3服务器建立(27)连接。

语句格式:

电子邮件(E-mail)是现在数据量、使用量最大的一个Internet应用,它用来完成人际之间的消息通信。与它相关的有以下三个协议。

(1)SMTP:简单邮件传送协议,用于邮件的发送,工作在25号端口上。

(2)POP3(Post Office Protocol 3,邮局协议的第3个版本):用于接收邮件,工作在110号端口上。

(3)IMAP(Interactive Mail Access Protocol,交互式邮件存取协议):邮件访问协议,是用于替代POP3协议的新协议,工作在143号端口上。

31. 在Linux系统中,DNS配置文件的( )参数,用于确定DNS服务器地址。

A. nameserver

B. domain

C. search

D. sortlist

在Linux系统中,使用Apache服务器时默认的Web根目录是(35)。

在Linux操作系统中,存放用户账号加密口令的文件是(34)。

下面关于Linux系统文件挂载的叙述中,正确的是(36)。

DNS服务器进行域名解析时,若采用递归方法,发送的域名请求为(30)。

DNS服务器中提供了多种资源记录,其中(37)定义了区域的邮件服务器及其优先级。

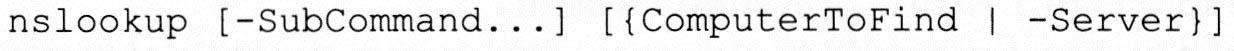

在Windows中,可以使用(38)命令测试DNS正向解析功能,要查看域名www.aaa.com所对应的主机IP地址,须将type值设置为(39)。

网络用户希望用有意义的名字来标识主机,而不是IP地址。为了解决这个需求,应运而生的是域名服务系统(DNS)。它运行在TCP协议之上,负责将域名转换成实际相对应的IP地址,从而在不改变底层协议的寻址方法的基础上,为使用者提供一个直接使用符号名来确定主机的平台。

DNS是一个分层命名系统,名字由若干个标号组成,标号之间用圆点分隔。最右边的是主域名,最左边的是主机名,中间的是子域名。

通常写域名时,最后是不加“.”的,其实这只是一个缩写,最后一个“.”代表的是“根”。如果采用全域名写法,还需要加上这个小点。这在配置DNS时就会见到。

除了以上讲述的名字语法规则和管理机构的设立,域名系统中还包括一个高效、可靠、通用的分布式系统用于名字到地址的映射。将域名映射到IP地址的机制由若干个称为名字服务器(name server)的独立、协作的系统组成。

DNS实际上是一个服务器软件,运行在指定的计算机上,完成域名到IP地址的转换。它把网络中的主机按树形结构分成域和子域,子域名或主机名在上级域名结构中必须是唯一的。每一个子域都有域名服务器,它管理着本域的域名转换,各级服务器构成一棵树。这样,当用户使用域名时,应用程序先向本地域名服务器请求,本地服务器先查找自己的域名库,如果找到该域名,则返回IP地址;如果未找到,则分析域名,然后向相关的上级域名服务器发出申请。这样传递下去,直至有一个域名服务器找到该域名,并返回IP地址。如果没有域名服务器能识别该域名,则认为该域名不可知。

充分利用机器的高速缓存,暂存解析后的IP地址,可以提高DNS的查询效率。用户有时会连续访问相同的因特网地址,DNS在第一次解析该地址后,将其存放在高速缓存中,当用户再次请求时,DNS可直接从缓存中获得IP地址。

Linux是一个类似于UNIX的操作系统,Linux系统不仅能够运行于PC平台,还在嵌入式系统方面大放光芒,在各种嵌入式Linux迅速发展的状况下,Linux逐渐形成了可与Windows CE等嵌入式操作系统进行抗衡的局面。嵌入式Linux的特点如下:

(1)精简的内核,性能高,稳定,多任务。

(2)适用于不同的CPU,支持多种架构,如x86、ARM、ALPHA、SPARC等。

(3)能够提供完善的嵌入式图形用户界面以及嵌入式X-Windows。

(4)提供嵌入式浏览器、邮件程序、音频和视频播放器、记事本等应用程序。

(5)提供完整的开发工具和软件开发包,同时提供PC上的开发版本。

(6)用户可定制,可提供图形化的定制和配置工具。

(7)常用嵌入式芯片的驱动集,支持大量的周边硬件设备,驱动丰富。

(8)针对嵌入式的存储方案,提供实时版本和完善的嵌入式解决方案。

(9)完善的中文支持,强大的技术支持,完整的文档。

(10)开放源码,丰富的软件资源,广泛的软件开发者的支持,价格低廉,结构灵活,适用面广。

32. 在Linux系统中,要将文件复制到另一个目录中,为防止意外覆盖相同文件名的文件,可使用( )命令实现。

A. cp-a

B. cp-i

C. cp-R

D. cp-f

Linux系统中,DHCP服务的主配置文件是(34),保存客户端租约信息的文件是(35)。

在Linux中,要复制整个目录,应使用( )命令。

在Linux操作系统中,存放用户账号加密口令的文件是(34)。

Linux是一个类似于UNIX的操作系统,Linux系统不仅能够运行于PC平台,还在嵌入式系统方面大放光芒,在各种嵌入式Linux迅速发展的状况下,Linux逐渐形成了可与Windows CE等嵌入式操作系统进行抗衡的局面。嵌入式Linux的特点如下:

(1)精简的内核,性能高,稳定,多任务。

(2)适用于不同的CPU,支持多种架构,如x86、ARM、ALPHA、SPARC等。

(3)能够提供完善的嵌入式图形用户界面以及嵌入式X-Windows。

(4)提供嵌入式浏览器、邮件程序、音频和视频播放器、记事本等应用程序。

(5)提供完整的开发工具和软件开发包,同时提供PC上的开发版本。

(6)用户可定制,可提供图形化的定制和配置工具。

(7)常用嵌入式芯片的驱动集,支持大量的周边硬件设备,驱动丰富。

(8)针对嵌入式的存储方案,提供实时版本和完善的嵌入式解决方案。

(9)完善的中文支持,强大的技术支持,完整的文档。

(10)开放源码,丰富的软件资源,广泛的软件开发者的支持,价格低廉,结构灵活,适用面广。

33. 在Linux系统中,可在( )文件中修改系统主机名。

A. /ctc/hostname

B. /ctc/sysconfig

C. /dev/hostname

D. /dev/sysconfig

在Linux系统中可用ls -al命令列出文件列表, (31) 列出的是一个符号连接文件。

在Linux 中,( )是默认安装DHCP服务器的配置文件。

在Linux中,通常使用( )命令删除一个文件或目录。

Linux是一个类似于UNIX的操作系统,Linux系统不仅能够运行于PC平台,还在嵌入式系统方面大放光芒,在各种嵌入式Linux迅速发展的状况下,Linux逐渐形成了可与Windows CE等嵌入式操作系统进行抗衡的局面。嵌入式Linux的特点如下:

(1)精简的内核,性能高,稳定,多任务。

(2)适用于不同的CPU,支持多种架构,如x86、ARM、ALPHA、SPARC等。

(3)能够提供完善的嵌入式图形用户界面以及嵌入式X-Windows。

(4)提供嵌入式浏览器、邮件程序、音频和视频播放器、记事本等应用程序。

(5)提供完整的开发工具和软件开发包,同时提供PC上的开发版本。

(6)用户可定制,可提供图形化的定制和配置工具。

(7)常用嵌入式芯片的驱动集,支持大量的周边硬件设备,驱动丰富。

(8)针对嵌入式的存储方案,提供实时版本和完善的嵌入式解决方案。

(9)完善的中文支持,强大的技术支持,完整的文档。

(10)开放源码,丰富的软件资源,广泛的软件开发者的支持,价格低廉,结构灵活,适用面广。

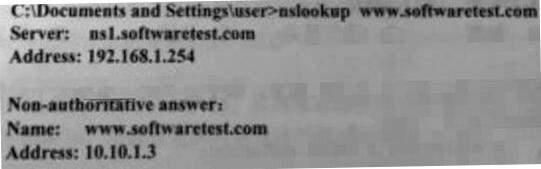

34. 在Windows命令提示符运行nslookup命令,结果如下所示。为www.softwaretest.com提供解析的DNS服务器IP地址是( )。

A. 192.168.1.254

B. 10.10.1.3

C. 192.168.1.1

D. 10.10.1.1

在Windows系统中,默认权限最低的用户组是(40)。

在Windows Server 2003中,(46)组成员用户具有完全控制权限。

Windows Server 2003操作系统中,(37)提供了远程桌面访问。

在DNS的资源记录中,A记录( )。

查看DNS缓存记录的命令是(36)。

下图是DNS转发器工作的过程。采用迭代查询算法的是(35)。

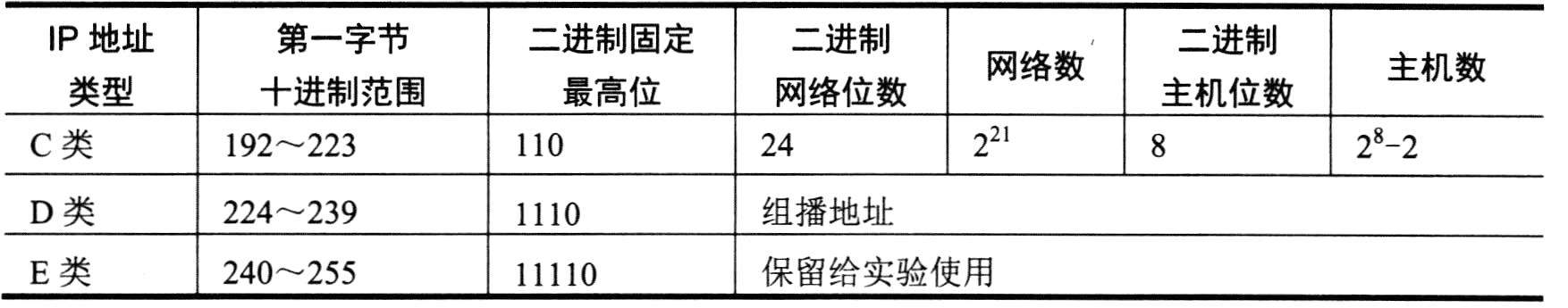

一个IP地址由网络号和主机号两部分组成,由4字节共32位的数字串组成,这4字节通常用小数点分隔。每字节可用十进制表示,如192.46.8.22。IP地址也可以用二进制和十六进制表示。

IP地址分类

IP地址分为5类,如下表所示,其中A、B、C类是常用地址。

Internet的IP地址空间容量

IP地址除了标识一台主机外,还有几种具有特殊意义的形式。

(1)本网络的本台主机。若一个IP地址由全0组成,即0.0.0.0,表示在本网络上本台主机,当一台主机在运行引导程序但又不知道其IP地址时使用该地址。

(2)本网络的某台主机。网络号各位全为"0"的IP地址,表示在这个网络中的特定主机。它用于一个主机向同网络中其他主机发送报文。

(3)网络地址。主机号各位全为"0"的IP地址标识本网络的网络地址,不分配给任何主机。

(4)直接广播地址(有时就简称为广播地址)。主机号各位全为"1"的IP地址,不分配给任何主机,它用于将一个分组发送给特定网络上的所有主机,即对全网广播。

(5)受限(本地)广播地址。受限广播地址是32位全1的IP地址(255.255.255.255)。该地址用于主机配置过程中IP数据报的目的地址,此时,主机可能还不知道它所在网络的网络掩码,甚至连它的IP地址也不知道。在任何情况下,路由器都不转发目的地址为受限的广播地址的数据报,这样的数据报仅出现在本地网络中。

(6)回送地址(Loopback Address)。A类网络地址127.X.X.X是一个保留地址,用于网络软件测试以及本地进程间的通信。

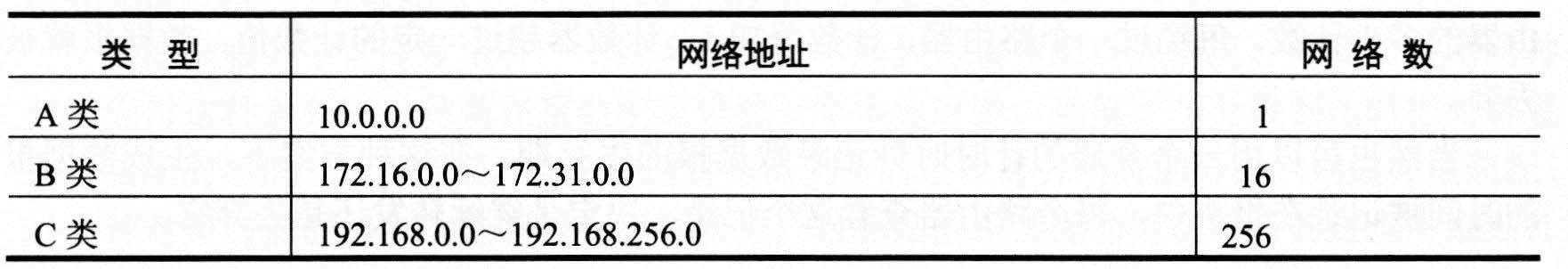

如果一个组织不需要接入到因特网上,但需要在其网络上运行TCP/IP协议,最佳选择是使用私网地址,但Internet中路由器一般不转发目标地址为私网地址的数据包。私网地址如下表所示。

私网IP地址空间

子网划分和子网掩码

由于IP地址的分配是以"网络"为单位进行的,如果一个部门拥有256个用户接入Internet,至少应该为该部门分配两个连续的C类网地址。很显然,这种分配制度导致了大量的IP地址资源的浪费。为了提高IP地址的使用效率,可采用借位的方式将一个网络划分为子网:从主机号最高位开始借位变为新的子网号,所剩余的部分仍为主机号。这使得IP地址的结构分为3部分:网络号、子网号和主机号。